Интеграция управляемого SSL с Azure Key Vault

17 мар. 2025 г.

Интеграция управляемого SSL с Azure Key Vault

В этой статье показан пошаговый процесс интеграции платформы Microsoft Azure Key Vault с сервисом GlobalSign Управляемый SSL (MSSL) для получения SSL-сертификатов, который будет доступен и использован через облачную платформу Microsoft Azure.

Необходимые условия

-

Действительный профиль MSSL и домены в учетной записи GCC. Дополнительные сведения о MSSL от GlobalSign см.

https://www.globalsign.com/en/ssl/managed-ssl/.

-

Подписка на Microsoft Azure Key Vault. Дополнительные сведения об Azure Key Vault см.

https://azure.microsoft.com/en-us/services/key-vault/.

Как интегрировать Azure Key Vault с управляемым SSL (MSSL) от GlobalSign?

-

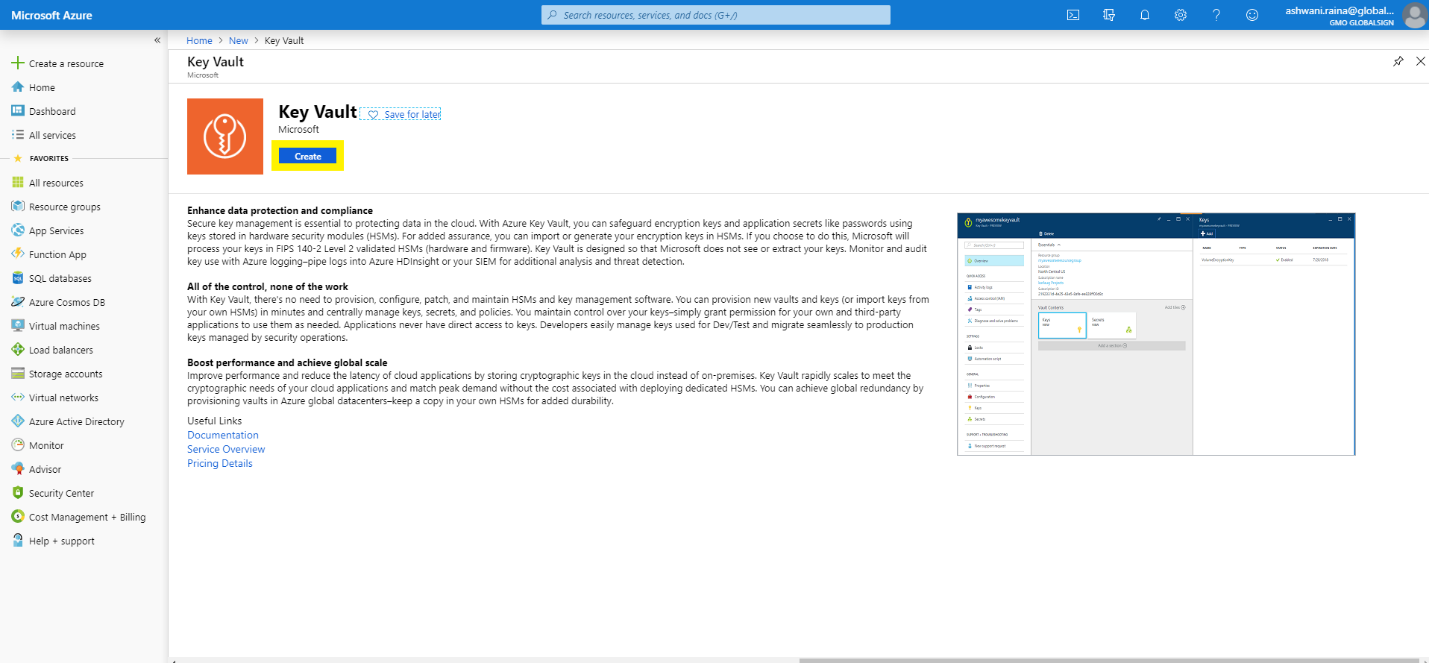

Войдите в портал Azure, затем нажмите Create, если у вас еще нет настроенного Key Vault или вы хотите создать новый.

Примечание: Если страница не заполняется автоматически, вы можете использовать поисковую строку, и она появится.

-

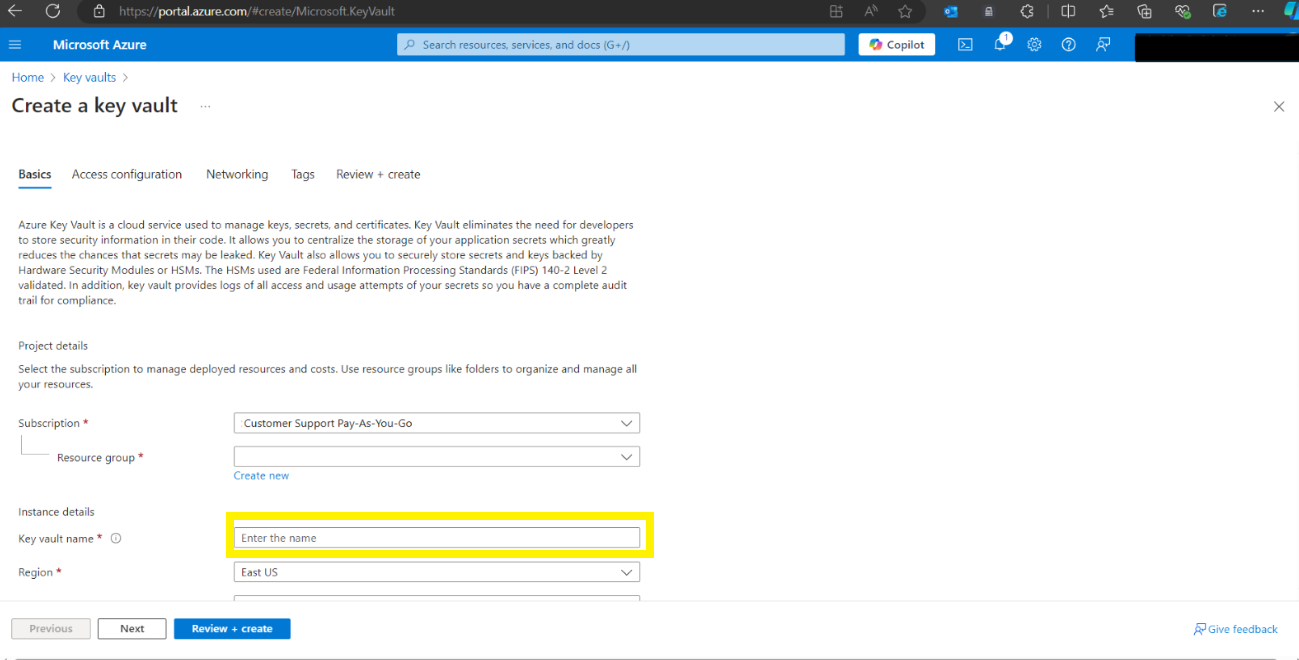

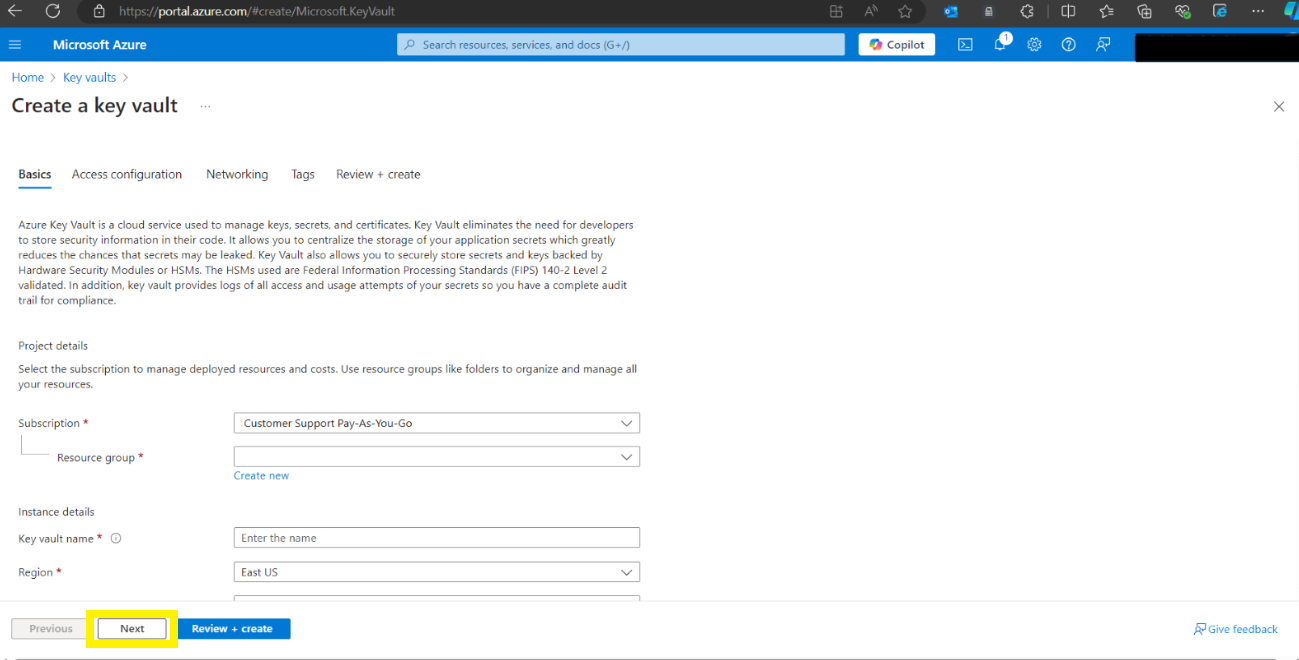

На вкладке Basics введите название хранилища ключей в поле Name и выберите Subscription preferences, Resource group (новую или существующую), Region, Pricing tier, Recovery options. Затем нажмите кнопку Next, чтобы перейти к следующим вкладкам.

-

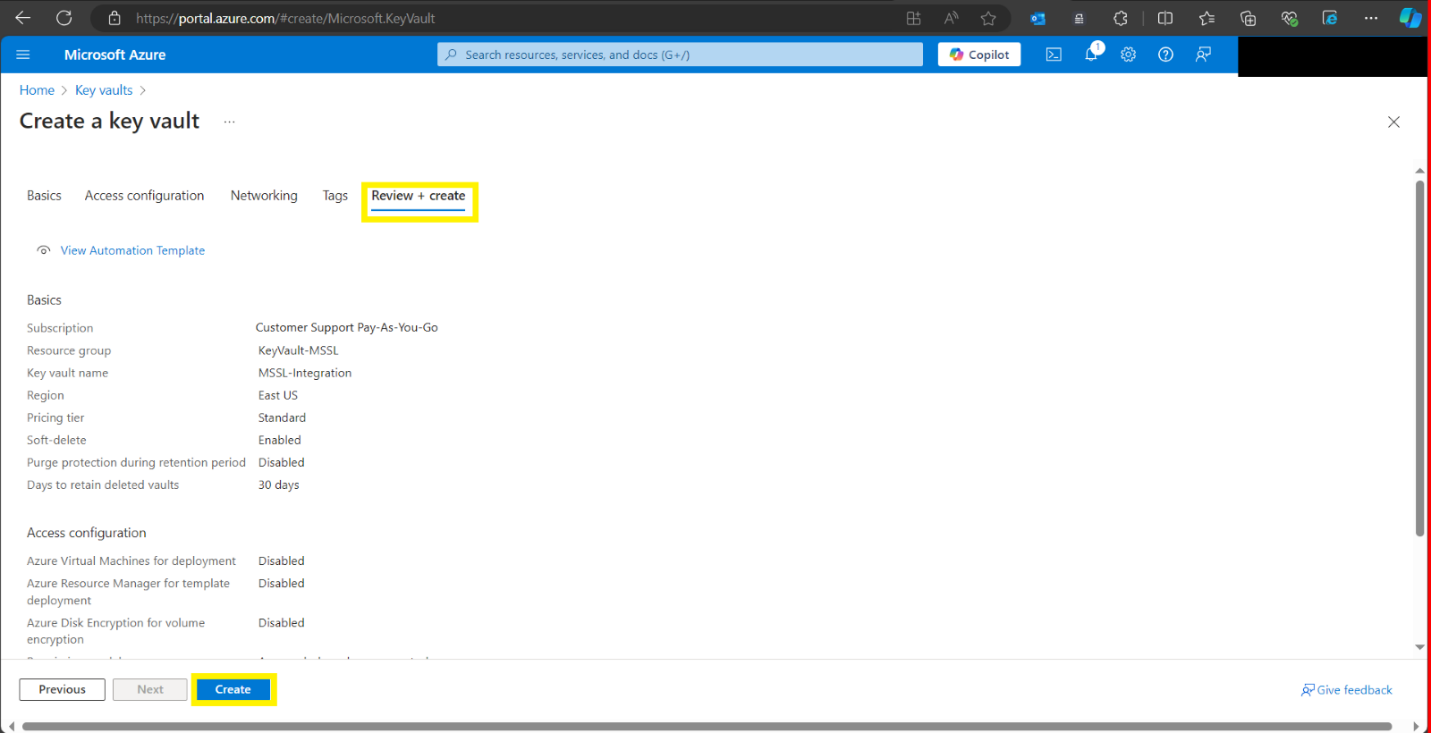

Выберите настройки на вкладках Access configuration, Networking и Tags в соответствии с вашим сценарием использования.

-

По завершении перейдите на вкладку Review + Create, чтобы просмотреть введенные данные. Если вы хотите вернуться и изменить информацию на предыдущей странице, нажмите Previous. В противном случае нажмите Create, если все выглядит хорошо.

-

-

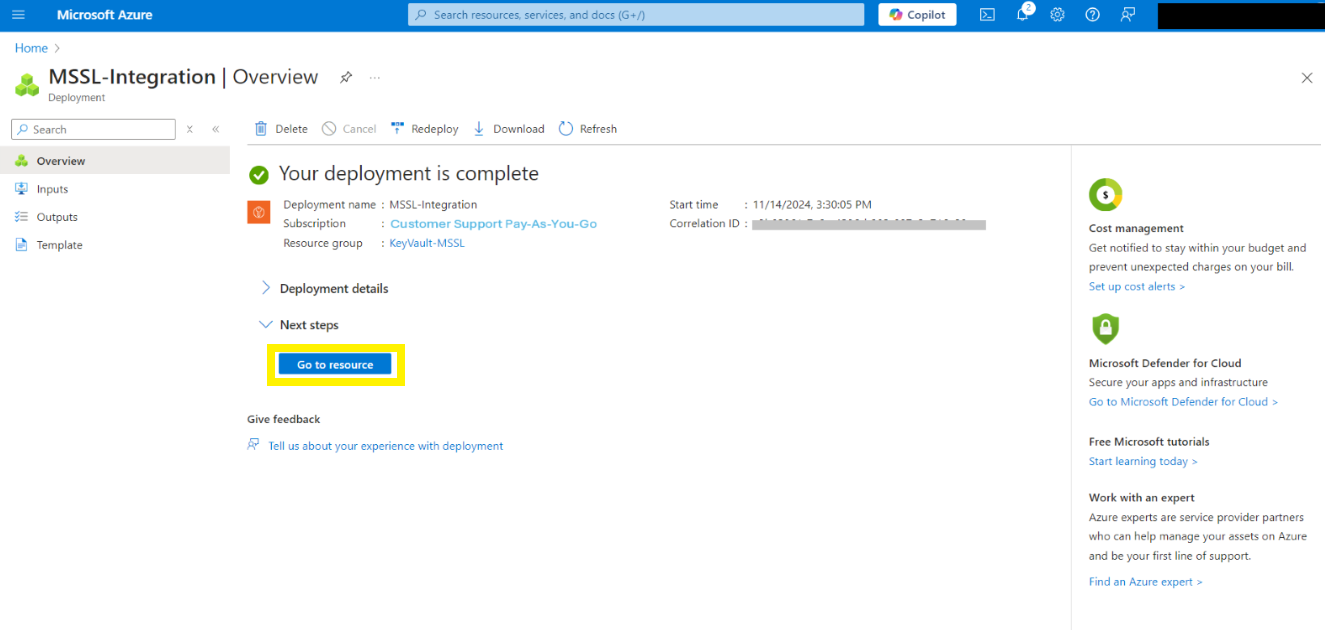

После создания хранилища вы попадете на главную страницу Overview. Чтобы продолжить, нажмите Go to resource.

-

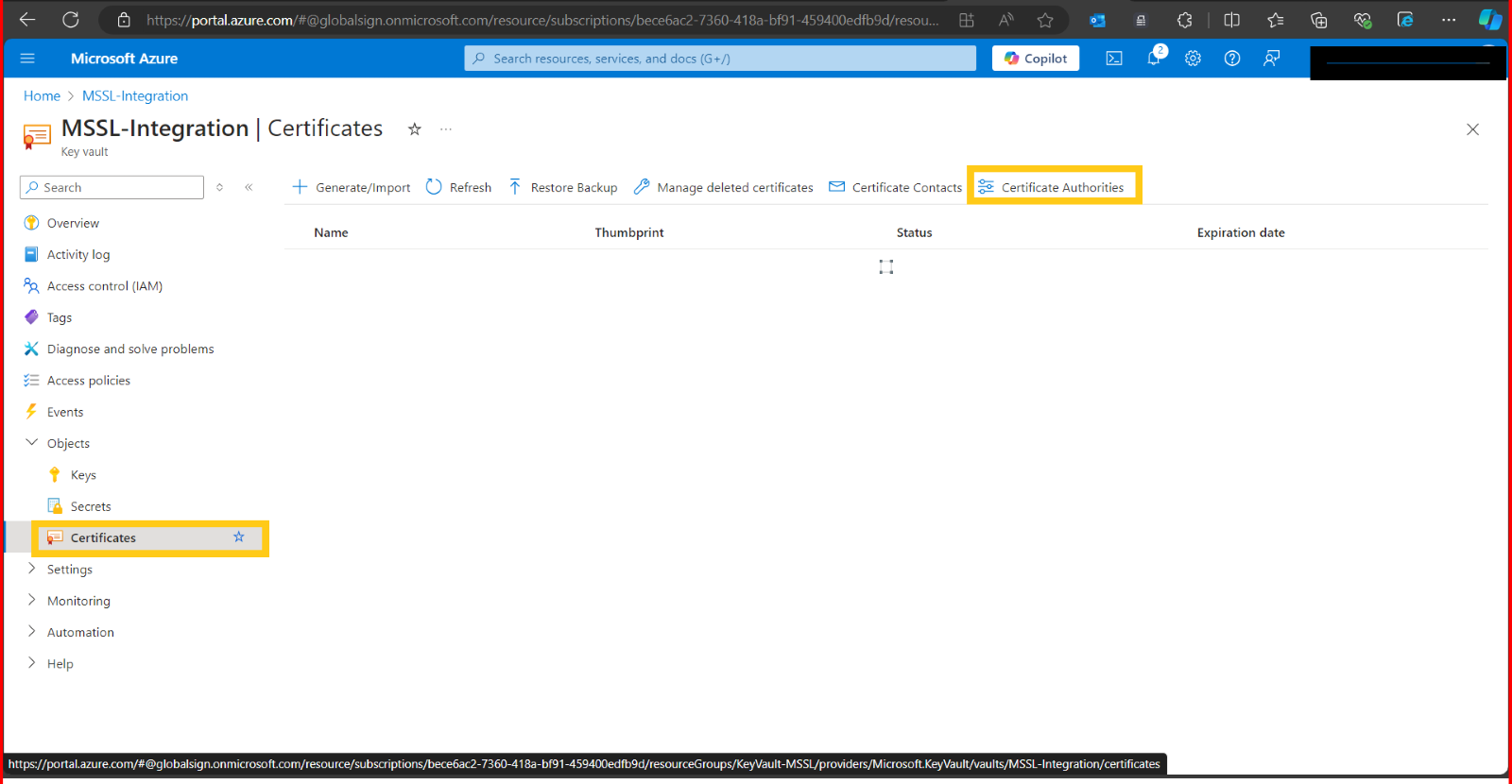

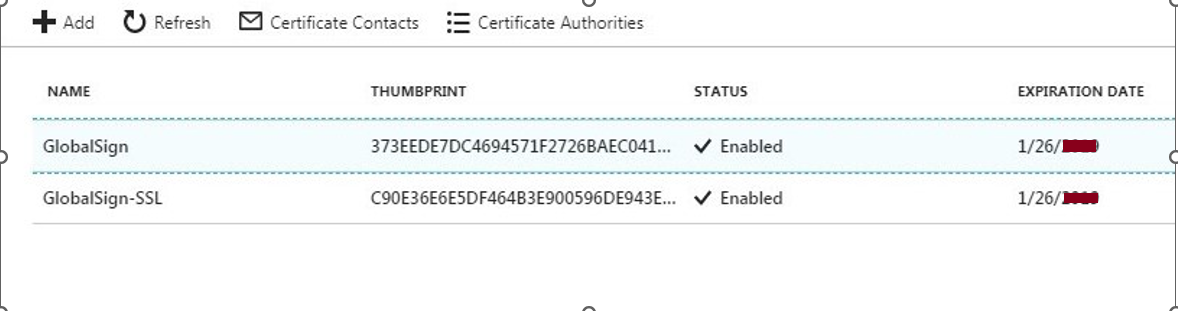

На главной странице Certificates создайте удостоверяющий центр GlobalSign для доступа к хранилищу.

Нажмите Certificates в левом боковом меню, а в правом верхнем углу выберите Certificate Authorities.

-

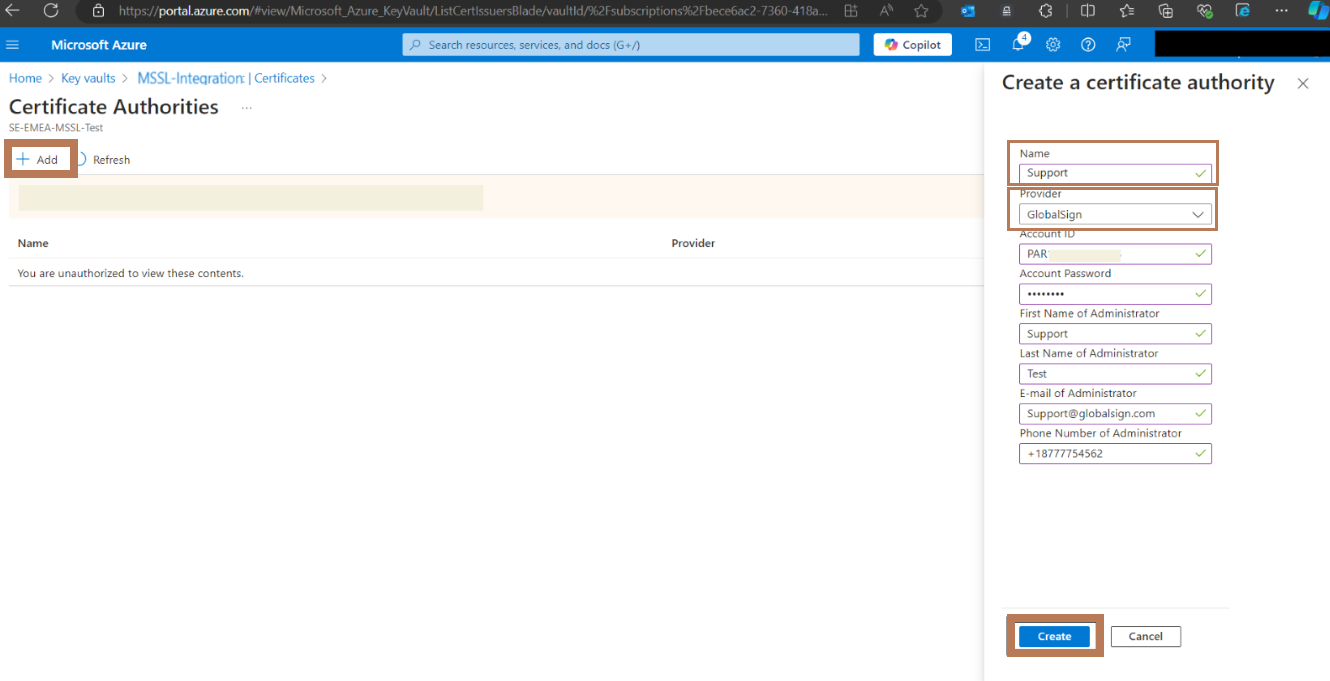

На странице Certificate Authorities нажмите Add. Откроется меню Create a certificate authority.

В меню введите Name. Затем в раскрывающемся списке Provider выберите GlobalSign.

Заполните оставшиеся поля информацией о вашей учетной записи GlobalSign GCC.

Примечание: Идентификатор учетной записи должен быть идентификатором пользователя учетной записи GCC (например, PAR12345_TestS). Это поле также чувствительно к регистру.

-

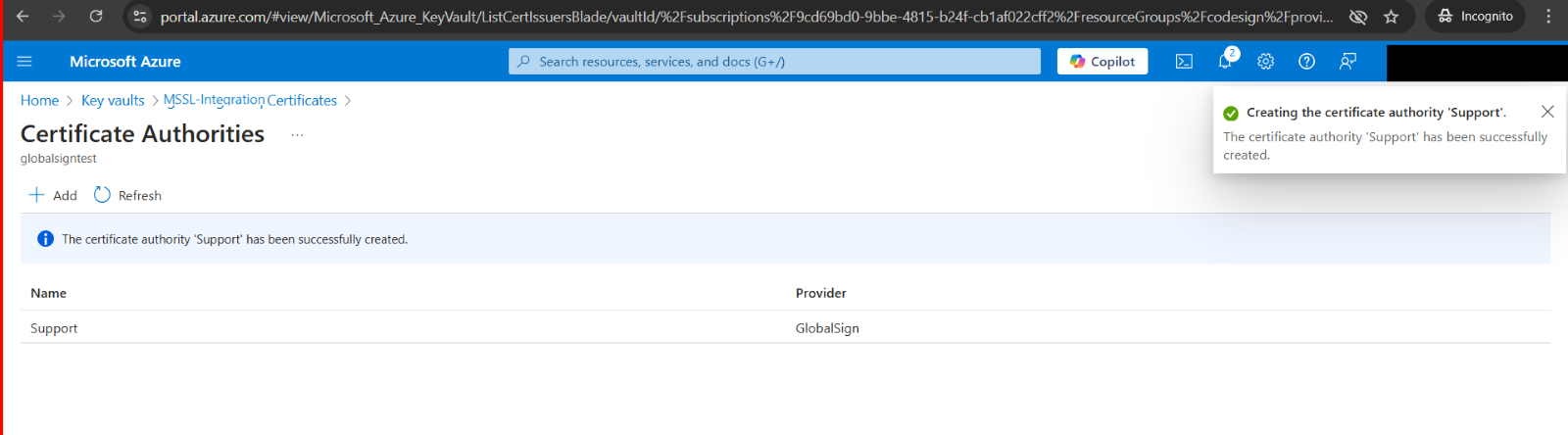

После сохранения всей информации вы получите уведомление, подтверждающее успешное создание удостоверяющего центра.

Как добавить новый сертификат в хранилище?

-

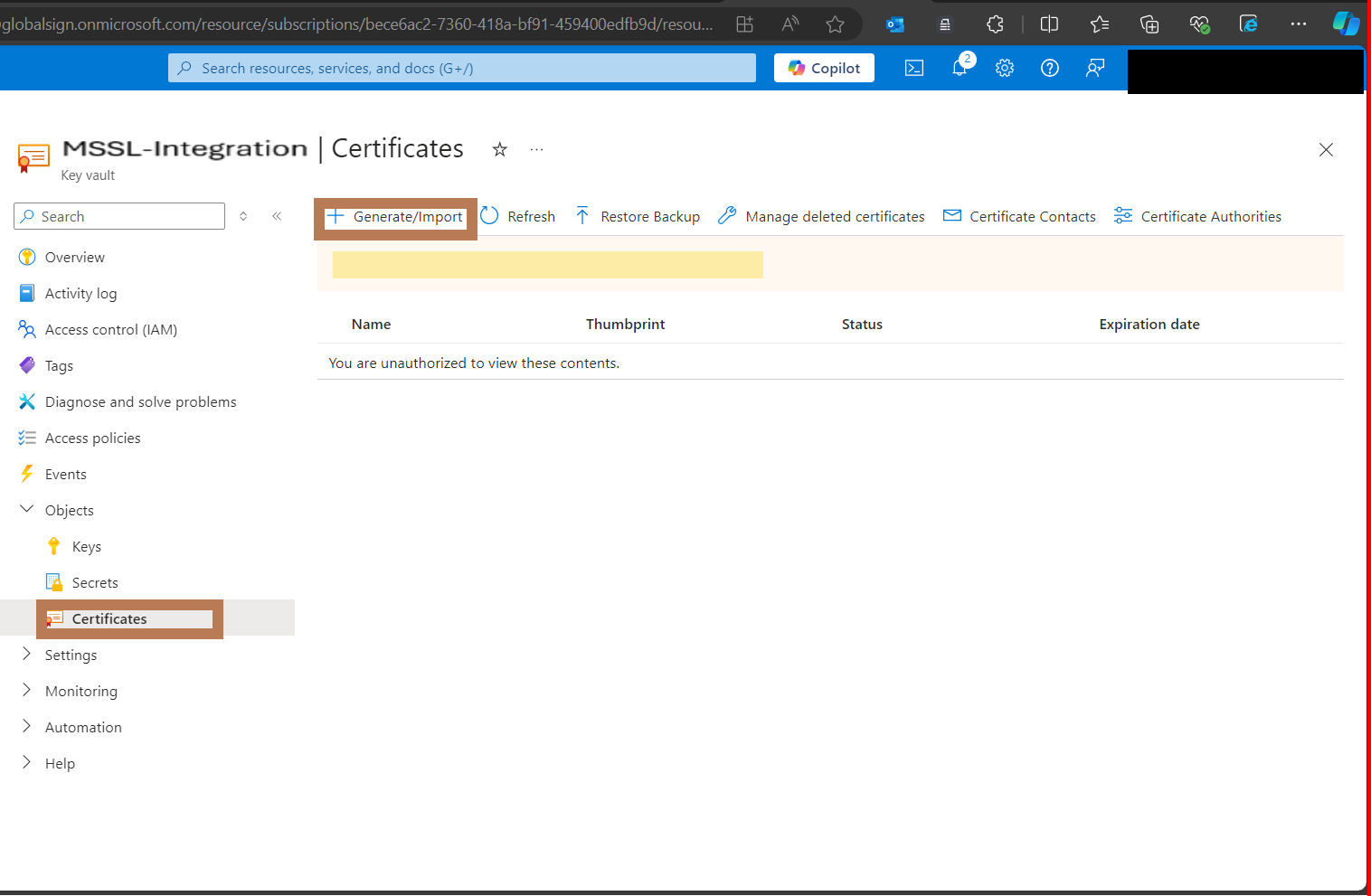

Перейдите в свое хранилище ключей и выберите «Certificates», затем нажмите “Generate/Import”.

-

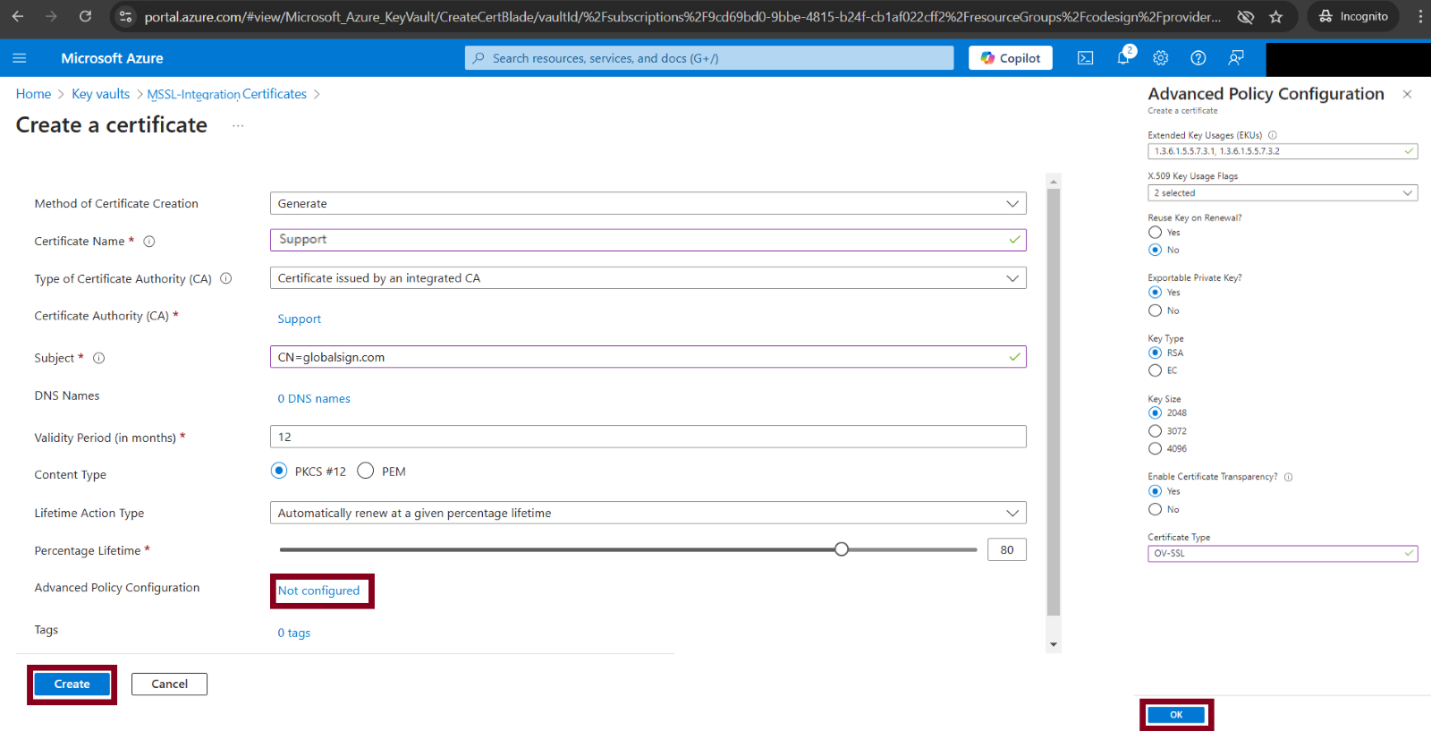

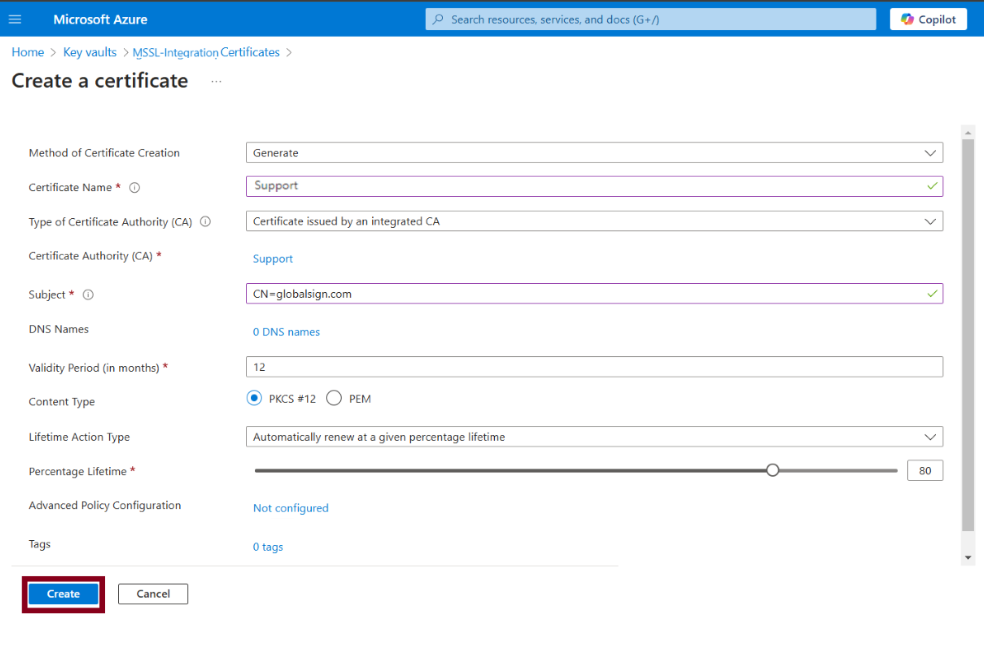

Выберите “Generate” в качестве Method of Certificate Creation, затем введите легко запоминающееся имя в поле “Certificate Name”. Примечание: Это имя будет использоваться только в хранилище и не является общим именем фактического сертификата.

-

Затем выберите “Certificate issued by an integrated CA” в раскрывающемся меню “Type of Certificate Authority (CA)”.

-

Перейдите на вкладку “Certificate Authority (CA) Not Configured”.

-

Выберите созданный вами “GlobalSign Certificate Authority”. В результате вы вернетесь к форме “Create”.

-

Заполните поле “Subject” общим именем запрашиваемого сертификата (формат: CN=yourdomainname.com).

Есть дополнительные поля, которые не являются обязательными:-

DNS Names- где добавляются дополнительные альтернативные имена субъектов (SAN).

-

Validity Period- выбор срока действия сертификата в месяцах.

- Content Type

- PKCS#12 - Пара закрытых открытых ключей

- PEM - открытый ключ

- Lifetime Action Type - настройка продления сертификата или напоминания о продлении.

- Advanced Policy Configuration (по умолчанию не настроена) - нажмите на нее, чтобы добавить дополнительные EKU и настроить расширенные функции ключа, как показано на скриншоте ниже, и нажмите ОК, чтобы сохранить.

-

-

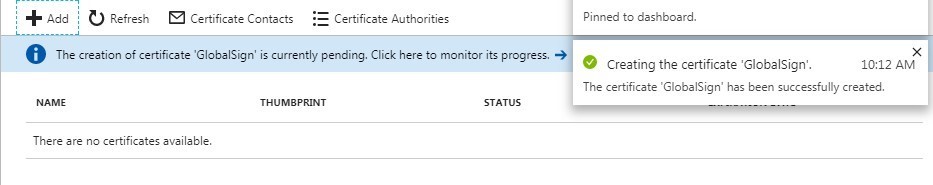

Нажмите Create, после чего в правом углу появится всплывающее сообщение, подтверждающее создание сертификата.

Примечание: Вы также можете нажать на синюю информационную панель, чтобы следить за процессом создания.

-

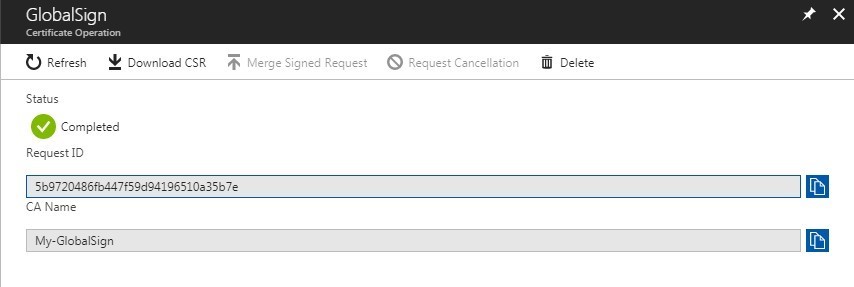

Когда в статусе появится надпись Completed, это подтвердит, что сертификат был выпущен и сохранен в хранилище. Теперь вы сможете использовать сертификат через платформу Azure.

Примечание: Чтобы просмотреть список выпущенных сертификатов, перейдите в раздел Certificates.

Инструмент инвентаризации сертификатов (CIT)

Сканируйте конечные точки, чтобы найти все ваши сертификаты.

Войти / ЗарегистрироватьсяТест конфигурации SSL

Проверьте установку сертификата на наличие проблем и уязвимостей SSL.