Verificação CAA para certificados SSL

28 de set. de 2025

Verificação CAA para certificados SSL

|

VISÃO GERAL: Esta página aborda a verificação CAA para certificados SSL e soluções recomendadas para erros comuns. Ao concluir este procedimento, você saberá mais sobre a verificação CAA para seus certificados SSL e poderá solucionar erros comuns. |

O que é a verificação CAA?

A verificação CAA (Certificate Authority Authorization, ou autorização da autoridade certificadora) permite que os proprietários de domínios controlem ou restrinjam quais CAs podem emitir certificados para um determinado nome de domínio. Ao configurar o registro DNS CAA, os proprietários de domínios podem limitar quais autoridades certificadoras estão autorizadas a emitir certificados para esse nome de domínio. Todas as CAs que emitem certificados TLS publicamente confiáveis são obrigadas a verificar o DNS em busca de registros CAA antes da emissão.

Como isso funciona?

Os proprietários de domínios que desejam limitar a emissão a determinadas CAs podem criar registros DNS CAA que listam as CAs que eles permitem emitir certificados para o domínio. Se um domínio tiver um registro DNS CAA, apenas as CAs listadas no(s) registro(s) terão permissão para emitir certificados para esse domínio. Se não houver nenhum registro DNS CAA, qualquer CA terá permissão para emitir certificados para esse nome de domínio.

As CAs devem validar cada SAN no certificado imediatamente antes da emissão. O processo começa com o FQDN no certificado, por exemplo, www.eu.example.com, e depois sobe na hierarquia (para eu.example.com e depois para example.com para este domínio), procurando registros CAA. Assim que um registro DNS CAA é encontrado, os registros CAA para esse domínio são processados e a verificação CAA é encerrada. Os clientes podem restringir no nível de domínio superior, example.com, ou em níveis inferiores, conforme necessário, eu.excample.com.

Se a CA encontrar um domínio que tenha um registro CNAME, ela seguirá esse registro e procurará registros CAA nele.

A GlobalSign processa as tags issue e issuewild.

Lógica detalhada de processamento CAA

Para cada nome DNS SAN na solicitação de certificados, realizamos o seguinte:

-

Procuramos registros CAA usando o SAN na solicitação

-

Se a pesquisa encontrar um registro CNAME, seguimos esse registro e processamos os registros CAA de acordo com a lógica abaixo. Seguiremos até 10 CNAMEs antes de encerrar com um erro.

-

Se não houver erros e nenhum registro CAA com tags issue for retornado durante a busca por CNAME, eliminamos o nó mais à esquerda e prosseguimos usando esse valor.

-

Continuamos fazendo isso até chegarmos ao domínio base

Cenários de erro que bloqueiam a emissão:

-

Se a zona for assinada por DNSSEC e encontrarmos um erro de tempo limite, SERVFAIL ou recusa

-

Se obtivermos SERVFAIL ou recusa ao tentar determinar se a zona está assinada com DNSSEC

-

Se a resposta DNS for truncada devido a muitos registros CAA e não encontrarmos “globalsign.com” nos registros de emissão CAA, retornamos uma mensagem de erro “resposta DNS truncada”

Erros que permitimos a emissão condicionalmente:

-

Se a zona não estiver assinada com DNSSEC, permitiremos a emissão mesmo se ocorrer um erro de tempo limite ou SERVFAIL

Podemos armazenar registros CAA em cache por até uma hora, portanto, mesmo após serem atualizados, nosso sistema pode levar uma hora para obter os registros atualizados.

SANs curinga

Os clientes podem desejar restringir a emissão de SANs curinga de maneira diferente de outros SANs. Quando a tag de emissão é usada, isso restringe a emissão de todos os tipos de SAN, mas se houver o desejo de restringir SANs curinga de maneira diferente, a tag issuewild deve ser usada.

Ao validar um SAN curinga, o processo começa da mesma forma que qualquer outro SAN. Por exemplo, se o SAN for *.eu.example.com, a verificação começará com eu.example.com. Se uma tag de emissão for encontrada para globalsign.com (e não houver tags issuewild), a verificação CAA será concluída com sucesso. Se houver uma tag issue para globalsign.com e uma tag issuewild para uma ou mais CAs além da GlobalSign, a verificação CAA falhará.

Como criar registros CAA

Existem várias maneiras diferentes de modificar seus registros DNS CAA. Consulte os guias a seguir:

|

IMPORTANTE: Se você tiver alguma dúvida ou problema sobre se o CAA é compatível com sua configuração, entre em contato com seu gerente de DNS para obter mais detalhes. |

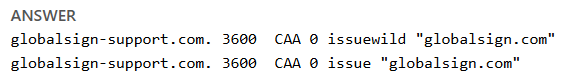

Seu registro DNS CAA deve conter “globalsign.com”, conforme mostrado abaixo.

Tornando seu DNS publicamente disponível

Nosso processo de validação CAA exige que encontremos a presença de uma entrada DNS para o FQDN ou no caminho até o domínio base. Entendemos que, em determinadas circunstâncias, a segurança ou a política proíbe tornar públicos seus registros A, AA e MX, permitindo-os apenas para dar suporte à validação anual do domínio (que será reduzida para apenas 47 dias nos próximos anos). No mínimo, precisamos ser capazes de determinar se a zona DNS está assinada com DNSSEC ou não.

Se você não puder tornar seus registros DNS públicos para dar suporte à emissão frequente, recomendamos usar uma abordagem de horizonte dividido, em que as redes interna e externa acessam o mesmo nome de domínio com endereços IP diferentes. Também é possível fornecer valores diferentes dependendo do endereço IP de origem. Existem vários artigos sobre horizonte dividido, também conhecido como visão dividida ou cérebro dividido, que podem orientá-lo em direção a uma abordagem que equilibra suas necessidades de segurança com a capacidade de fornecer uma entrada DNS para seu domínio para uma validação CAA bem-sucedida.

Erros comuns

|

Mensagem de erro |

Motivo |

Solução recomendada |

|---|---|---|

|

conteúdo do formulário: "example.com.": "issue"="another-ca.com" |

O sistema detectou que os registros DNS do domínio (ou de um domínio pai) contêm registros CAA que permitem a emissão para “another-ca.com”, mas não para “globalsign.com”. Observe que o domínio “example.com.” nesta mensagem de erro é onde o registro CAA incorreto foi encontrado e pode ser o domínio fornecido no SAN ou um domínio pai. |

Remova todos os registros CAA ou crie um novo registro CAA permitindo a emissão de “globalsign.com” e, em seguida, tente aprovar o pedido novamente. Observe que isso pode levar até uma hora para que o registro DNS seja propagado. |

|

SERVFAIL |

Uma resposta SERVFAIL seria retornada em um dos dois casos:

|

No caso de uma resposta SERVFAIL, recomendamos que o cliente realize alguns testes manuais para verificar se recebe uma resposta SERVFAIL diretamente do seu servidor ao fazer uma pesquisa nele e/ou utilize uma ferramenta de propagação , como o DNS Checker - DNS Check Propagation Tool, para verificar se o servidor está geralmente disponível globalmente. Certifique-se de que não existem restrições de endereço IP para aceder aos registos DNS. Os erros SERVFAIL podem ser transitórios (por exemplo, devido a um problema temporário de roteamento em algum ponto entre a GlobalSign e o servidor DNS do cliente, ou uma reinicialização do serviço ou similar). Se não forem encontrados problemas, tente novamente. |

|

Os requisitos de quorum não foram atendidos |

As CAs verificam os valores de áreas geograficamente separadas ao redor do mundo para se proteger contra ataques locais de sequestro de DNS, como parte dos requisitos do CA/Browser Forum a serem atendidos. Nesse caso, um número suficiente de nós remotos não concordou com nosso nó principal, então o CAA falhou. |

Em alguns casos, os clientes impõem restrições geográficas ao acesso aos seus registros DNS. A partir de 2025, as CAs serão obrigadas a verificar os valores DNS de várias regiões geograficamente separadas ao redor do mundo, como parte do requisito MPIC (Multi-Perspective Issuance Corroboration) do CA/Browser Forum, portanto, os clientes podem precisar abrir o acesso globalmente. Tente emitir novamente, pois é possível que os registros DNS não tenham se propagado globalmente. Acessaremos o DNS das seguintes regiões, e essa lista pode ser atualizada de tempos em tempos:

|

|

i/o timeout (sem resposta) |

O erro de tempo limite indica que seus servidores de nomes estão inativos ou inacessíveis. |

Se você receber essa mensagem de erro, certifique-se de que seus servidores de nomes estejam funcionando e acessíveis externamente. Entre em contato com seu provedor de DNS para verificar o que causou a falha na resposta do servidor DNS e trabalhe com eles para resolver o problema. Caso haja um firewall instalado, certifique-se de que todos os endereços IP tenham acesso permitido aos seus registros DNS. Quando seu servidor DNS estiver configurado corretamente, você poderá tentar novamente verificar seu pedido. Observe que as respostas da verificação CAA são armazenadas em cache por no máximo uma (1) hora. |

Atlas Discovery

Faça a varredura de seus terminais para localizar todos os seus certificados.

Inscrever-seTeste de configuração SSL

Verifique a instalação do seu certificado quanto a problemas e vulnerabilidades de SSL.