Удаление перекрестного сертификата R3, подписанного R1

20 июн. 2025 г.

Удаление перекрестного сертификата R3, подписанного R1

Почему Microsoft Certificate Viewer показывает, что мой TLS-сертификат привязан к R1, хотя он был выпущен под R3?

При просмотре иерархии сертификатов TLS для сайтов, защищенных сертификатом GlobalSign TLS под нашим корнем R3, некоторые пользователи могут заметить 4-уровневую цепочку сертификатов, восходящую к SHA-1 корню GlobalSign R1.

В этой статье рассказывается о том, как это происходит, почему то, что TLS-сертификат выдается под корневым R1 SHA-1 GlobalSign, не представляет угрозы безопасности, и как временно устранить недостоверную цепочку сертификатов, отображаемую в Microsoft Certificate Viewer.

Фон

Когда клиент посещает защищенный сайт и инициирует рукопожатие TLS, сайт предоставляет "цепочку" сертификатов, включающую сертификат сайта и все промежуточные сертификаты, необходимые для подключения к доверенному корню. Каждый клиент использует корневое хранилище - коллекцию встроенных сертификатов CA, - которое защищает клиента от посещения сайтов с поддельными сертификатами TLS или сертификатами, выданными ненадежными источниками.

Если все необходимые промежуточные сертификаты CA не будут предоставлены TLS-клиенту, он не сможет определить степень

доверия и не сможет установить безопасное соединение. Чтобы устранить эту проблему и избежать проблем с подключением, большинство браузеров кэшируют предоставленные им промежуточные сертификаты CA, чтобы их можно было повторно использовать в будущих TLS-соединениях.

Компания GlobalSign создала сертификат с перекрестной подписью, чтобы привязать свой корень R3 к более старому R1, что позволяет клиентам, у которых в хранилище корневого доверия есть только R1, доверять веб-сайтам, использующим более новый корень R3. Это связано с тем, что некоторые очень старые клиенты могут не иметь R3 в качестве доверенного корня, и если операторы веб-сайтов имеют посетителей из этой категории, то они могут настроить свой веб-сервер на предоставление перекрестного сертификата во время рукопожатия TLS. Перекрестный сертификат рассматривается как подчиненный ЦС и кэшируется для дальнейшего использования.

Как браузеры проверяют сертификаты TLS и цепочку к корневому сертификату?

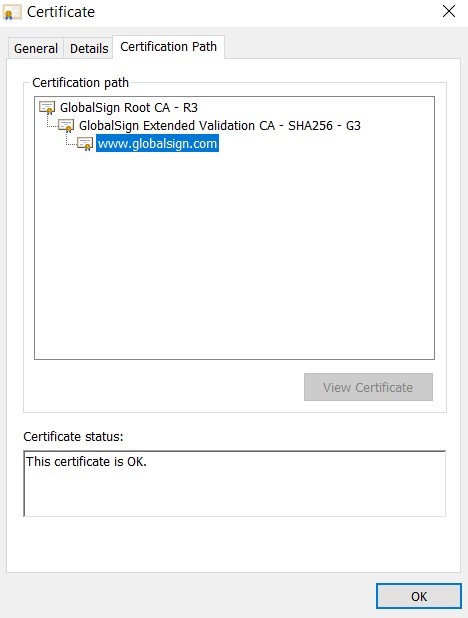

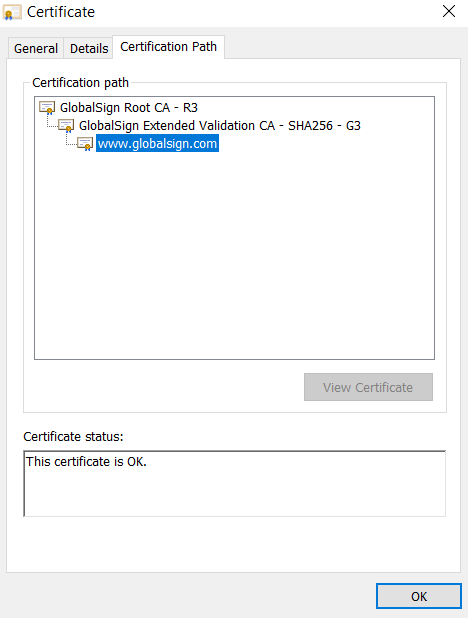

Если вы посетили сайт, который предоставил вам перекрестно подписанный сертификат, то в программе просмотра сертификатов Microsoft появится цепочка, подобная этой:

Однако если вы воспользуетесь Firefox, то увидите цепочку примерно такого вида (TLS-сертификат, SHA256 - G3 Subordinate CA, Root R3):

Почему так происходит? Для начала, каждый браузер использует свою собственную логику для создания цепочки сертификатов.

Кто-то использует самую короткую цепочку, кто-то - самые последние выпущенные сертификаты, кто-то применяет несколько иные методы. Но при проверке цепочки сертификатов в разных браузерах результаты будут отличаться.

Является ли проблемой то, что сертификат TLS, выданный под R3, привязывается к R1?

Короткий ответ: нет. Хотя SHA-1 небезопасен, подпись на корневом сертификате не имеет значения для доверия к сертификатам, которые к нему привязаны. Как, спросите вы? Ну, обычно подпись на сертификате важна, потому что без нее вы не знаете, кто владеет и контролирует пару ключей. Однако когда речь идет о браузерах и операционных корневых хранилищах, открытый ключ и идентификатор надежно хранятся, и для обеспечения привязки пары ключей к идентификатору

не используется SHA-1. Это позволяет продолжать использовать старые корни, поскольку привязка осуществляется внутри хранилища корней.

Хорошо, что теперь?

Итак, у вас есть эксперт по безопасности, который требует корень SHA-256, потому что такова его политика (что спорно по причинам, перечисленным выше), и он требует, чтобы ваши сертификаты TLS были выпущены с корнем SHA-256.

Вы можете сделать несколько вещей:

-

Вы можете использовать Firefox для просмотра цепочки сертификатов, которая будет точно привязана к R3.

-

Вы можете удалить кросс-сертификат из локального хранилища доверия, в результате чего средство просмотра сертификатов Microsoft будет отображать правильную цепочку. Инструкции по этому вопросу приведены ниже, но учтите, что как только вы посетите сайт, на который доставлен кросс-сертификат, вы вернетесь к отображению 4-уровневой иерархии в средстве просмотра сертификатов Microsoft.

Кто вообще вручает мне этот крестовый сертификат?

Хороший вопрос! Один из способов - использовать программу проверки сайтов Qualys SSL, которая предоставляет список сертификатов, передаваемых в рукопожатии TLS.

Как удалить кросс-сертификат GlobalSign?

Ниже приведен пошаговый процесс удаления перекрестного сертификата, но, опять же, обратите внимание, что он вернется, когда вы посетите сайт, предоставляющий его в качестве части рукопожатия TLS.

-

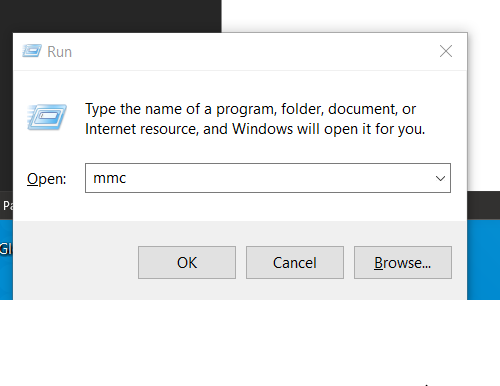

На компьютере откройте MMC. Для этого нажмите клавиши Windows + R. Затем введите "MMC" в открывшемся окне и нажмите Enter.

-

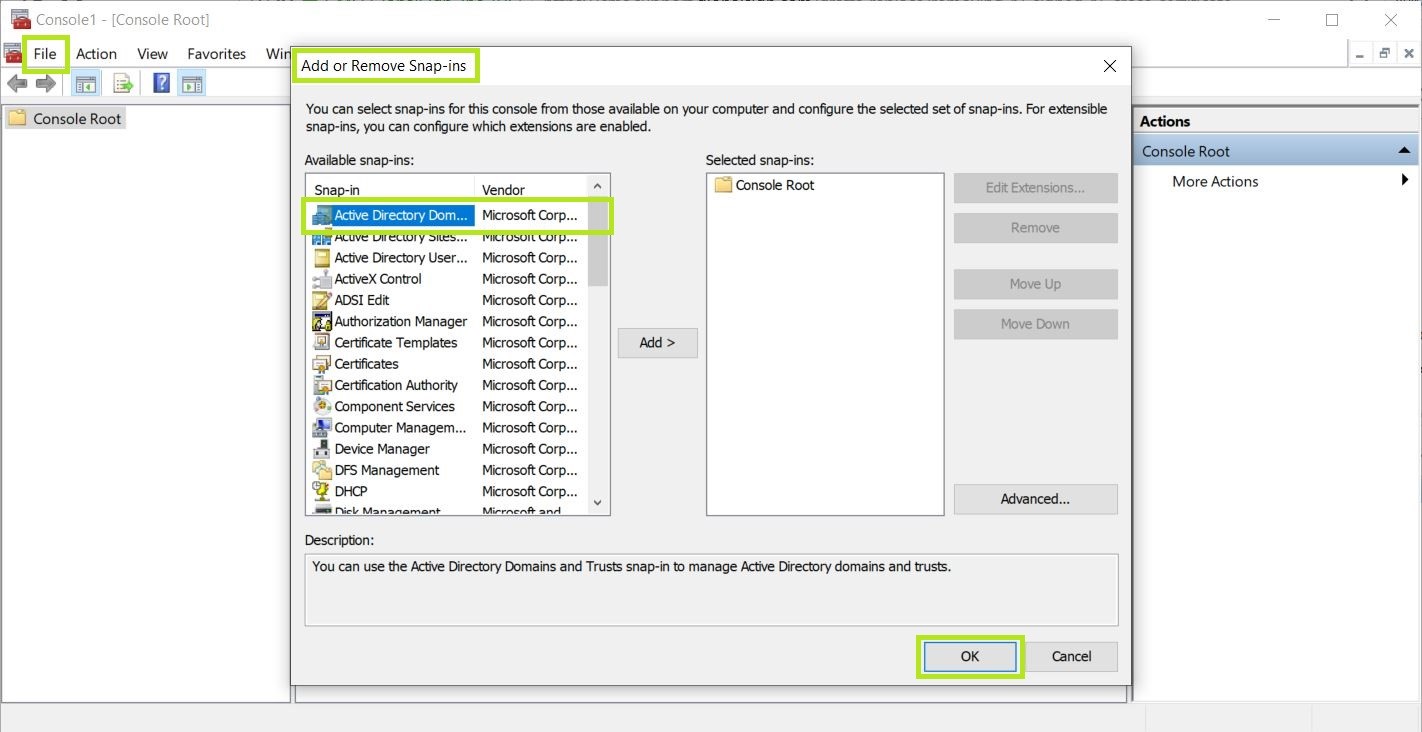

В MMC нажмите кнопку Файл в левом верхнем углу окна MMC, затем прокрутите страницу до пункта Добавить/удалить оснастку. Откроется консоль добавления/удаления оснасток для MMC, как показано ниже.

-

В окне Доступные оснастки слева выберите Сертификат, затем нажмите кнопку Добавить, чтобы переместить его в окно Выбранные оснастки справа. После этого нажмите кнопку OK.

-

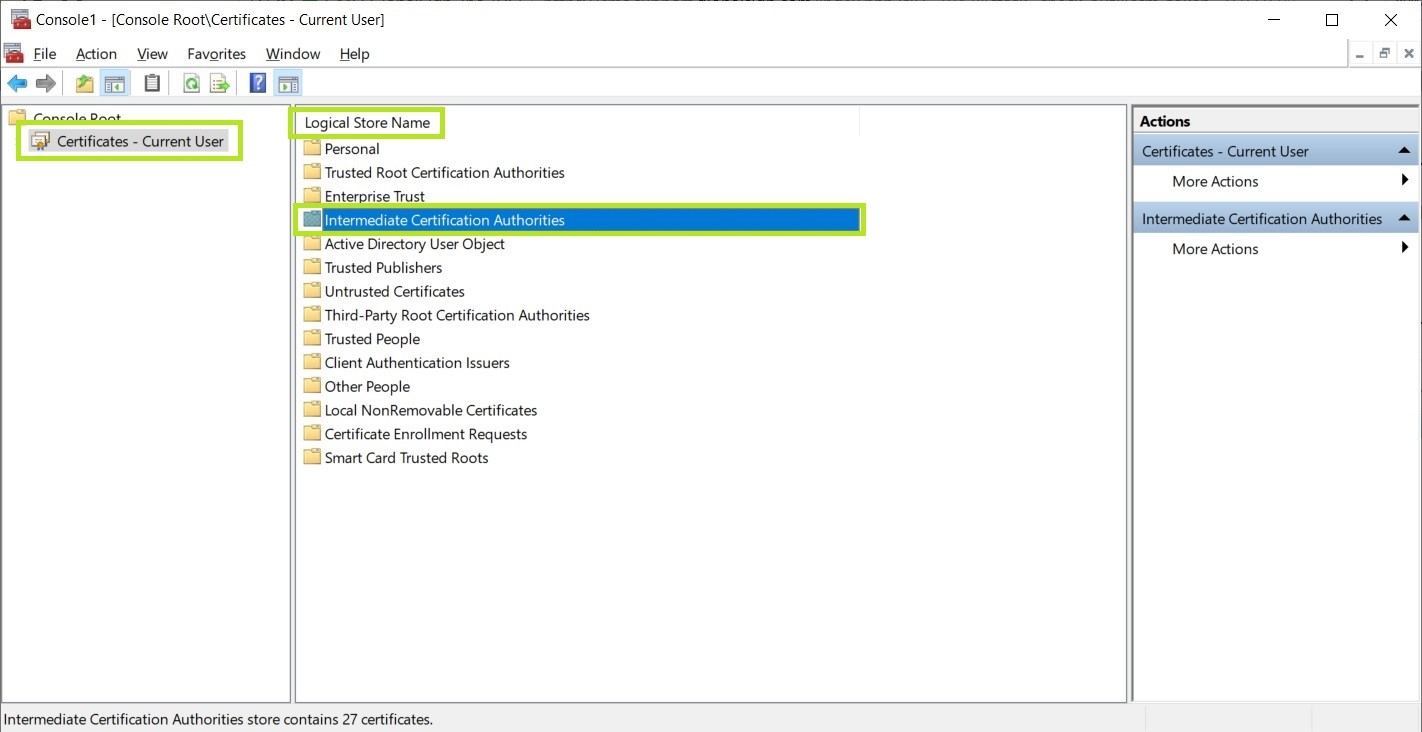

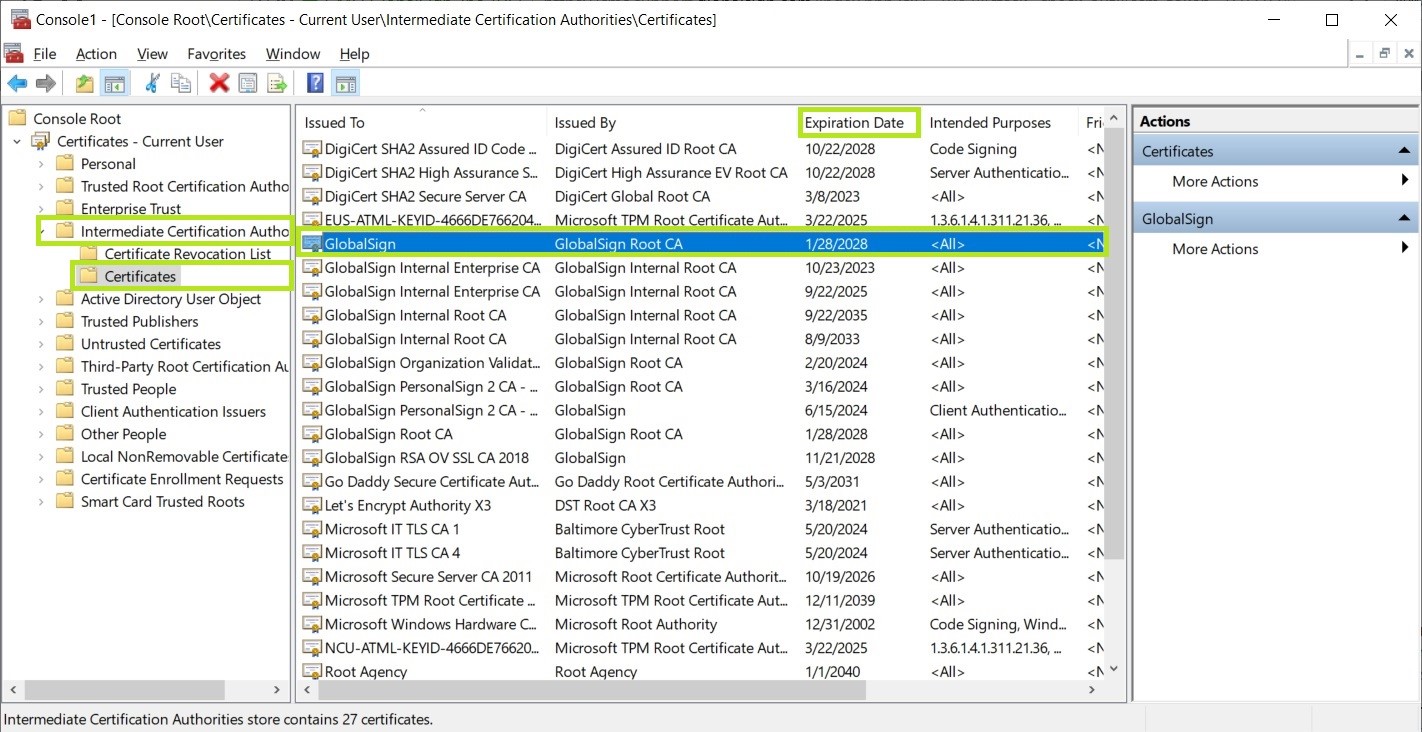

На консоли сертификатов в разделе Текущий пользователь выберите папку Промежуточные центры сертификации. В ней вы найдете рассматриваемый кросс-сертификат.

-

В папке Intermediate Certificate Authorities вам нужно найти сертификат Cross. Этот сертификат имеет следующие сведения: Issued To: GlobalSign, Issued by: GlobalSign Root CA и Дата истечения срока действия: 1/28/2028. Примечание: Вы можете легко отсортировать сертификаты, нажав на дату истечения срока действия.

-

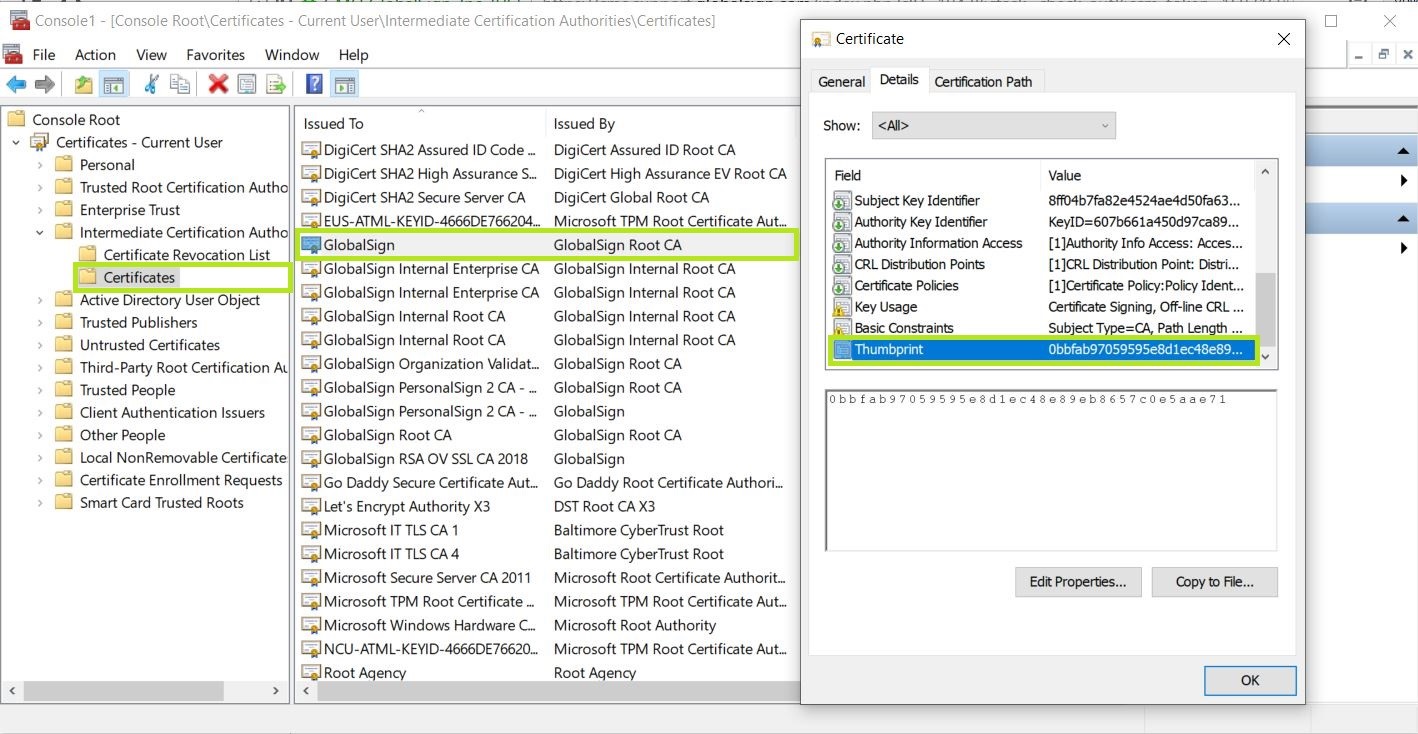

Чтобы убедиться в том, что у вас правильный сертификат, проверьте его отпечаток. Для этого дважды щелкните сертификат в MMC и на вкладке Details (Сведения) прокрутите вниз, и вы увидите отпечаток, указанный как 0bbfab97059595e8d1ec48e89eb8657c0e5aae71. Вы можете сравнить детали, найденные здесь: https://support.globalsign.com/ca-certificates/root-certificates/globalsign-cross-certificates

-

Чтобы удалить этот перекрестный сертификат, щелкните правой кнопкой мыши и, прокрутив страницу вниз, выберите опцию "Удалить". После удаления перекрестного сертификата вы можете выйти из консоли. Примечание: Если вы решили не сохранять настройки консоли, для вступления изменений в силу потребуется перезагрузка.

-

Теперь, когда кросс-сертификат удален, вы должны увидеть цепочку выданных GlobalSign сертификатов, как показано ниже.

Related Articles

Инструмент инвентаризации сертификатов (CIT)

Сканируйте конечные точки, чтобы найти все ваши сертификаты.

Войти / ЗарегистрироватьсяТест конфигурации SSL

Проверьте установку сертификата на наличие проблем и уязвимостей SSL.