Apercu - Certificats Intermédiaires

19 août 2022

Apercu - Certificats Intermédiaires

Apercu des Certificat Intermédiaires

Que sont les Certificats Intermédiaires?

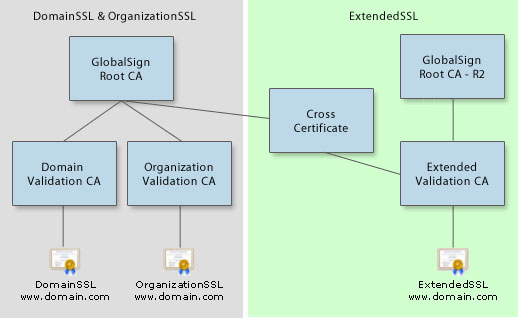

Les Certificats Intermédiaires se trouvent entre le certificat d'entité finale et le certificat racine. Ils aident à compléter la "Chaîne de Confiance" de votre certificat jusqu'au certificat racine GlobalSign.

Figure 1: Représentation Graphique de la hiérarchie du Certificat SSL Racine AC de GlobalSign

Un client installant un Certificat GlobalSign SSL doit installer le Certificat Intermédiaire approprié dans leur serveurs web. Cette installation est seulement nécessaire une fois. Après l'installation, tous les navigateurs, applications et matériels qui reconaissent GlobalSign feront confiance aux Certificats SSL GlobalSign. Si les clients n'installent pas le Certificat Intermédiaire approprié alors les navigateurs, applications et matériels ne seront pas capable de reconnaître les Certificats SSL de GlobalSign comme de confiance. Les Certificats Intermédiaires n'ont pas besoin d'être installés par les visteurs de votre site.

Figure 2: Chemin de Certification OrganisationSSL dans Internet Explorer

Où sont les Certificats Intermédiaires dans le site support?

Les Certificats Intermédiaires pour chaque produit peuvent-être trouvées avec l'url suivante:

https://support.globalsign.com/fr/certificats-ca/certificats-intermediaires

Sélectionnez votre type de produit, Choisissez ensuite le type de Certificat dont vous avez besoin basé sur la taille de clé et l'algorithme de hachage.

Pourquoi GlobalSign utilise des Certificats Intermédiaires?

GlobalSign a toujours adopté un modèle à haute sécurité quand il émet des certificats digitaux. Nous utilisons une chaîne de confiance qui assure que la racine CA primaire de GlobalSign (Le certificat qui est pré-installé dans tous les navigateurs majeurs, applications, et mobile/matériels) est "hors ligne" et gardé dans un environement hautement sécurisé avec un accès très limité. Cela veut dire que la racine CA n'est pas utilisé pour signer directement des certificats SSL d'entité finale. En tant que tel, GlobalSign emploie une approche des meilleurs pratiques pour son infrastructure à clé publique en la protégeant de majeurs effets d'une "clé compromise". Une clé compromise d'une racine CA ammenerait la racine et tous les certificats émits par cette racine non digne de confiance. En gardant notre racine hors ligne, la clé a bien moins de chances d'être compromise.

Les Certificats Intermédiaires sont utilisés par la majeur partie des Autorités de Certification grâce au niveau de sécurité qu'elle apporte. GlobalSign a une longue histoire d'utilisation des certificats intermédiaires pour cette raison.

La Figure 3 ci-dessous montre comment le chemin de certification d'un certificat OrganisationSSL et ses intermédiaires bien installés apparaîtront où "www.globalsign.com" serait votre nom commun/domaine.

Note: Le chemin de certification DomainSSL utilisera le "Validation de Domaine CA GlobalSign" au lieu de "Validation d'Organisation CA GlobalSign".

Figure 3: Chemin de Certification ExtendedSSL dans Firefox

L'utilisation de Firefox pour voir les détails d'un certificat ExtendedSSL et ses intermédiaires installés avec succès vous montre comment le chemin de certification apparaîtra. Quand on utilise Internet Explorer 7 pour voir le chemin de certification d'un ExtendedSSL, vous noterez qu'il y a 3 certificats et non 4 comme ici. Cela s'explique par le fait qu'IE7 saute le certificat croisé et se chaîne à une racine différente.

Related Articles

Configuration Test SSL

Vérifiez l’installation de votre certificat pour les problèmes et les vulnérabilités SSL.