Vérification CAA pour les certificats SSL

17 oct. 2025

Vérification CAA pour les certificats SSL

|

APERÇU: cette page présente la vérification CAA pour les certificats SSL et les solutions recommandées pour les erreurs courantes. À l'issue de cette procédure, vous en saurez plus sur la vérification CAA pour vos certificats SSL et serez en mesure de résoudre les erreurs courantes. |

Qu'est-ce que la vérification CAA?

La vérification CAA (Certificate Authority Authorization) permet aux propriétaires de domaines de contrôler ou de restreindre les autorités de certification (CA) autorisées à émettre des certificats pour un nom de domaine particulier. En configurant l'enregistrement DNS CAA, les propriétaires de domaines peuvent limiter les autorités de certification autorisées à émettre des certificats pour ce nom de domaine. Toutes les autorités de certification qui émettent des certificats TLS publiquement reconnus doivent vérifier les enregistrements DNS CAA avant l'émission.

Comment cela fonctionne-t-il?

Les propriétaires de domaines qui souhaitent limiter la délivrance à certaines autorités de certification peuvent créer des enregistrements DNS CAA qui répertorient les autorités de certification qu'ils autorisent à délivrer des certificats pour le domaine. Si un domaine dispose d'un enregistrement DNS CAA, seules les autorités de certification répertoriées dans le ou les enregistrements sont autorisées à délivrer des certificats pour ce domaine. Si aucun enregistrement DNS CAA n'est présent, toute autorité de certification est autorisée à délivrer des certificats pour ce nom de domaine.

Les autorités de certification doivent valider chaque SAN dans le certificat juste avant la délivrance. Le processus commence par le nom de domaine complet (FQDN) dans le certificat, par exemple www.eu.example.com, puis remonte la hiérarchie (vers eu.example.com, puis vers example.com pour ce domaine), à la recherche d'enregistrements CAA. Dès qu'un enregistrement DNS CAA est trouvé, les enregistrements CAA pour ce domaine sont traités et la vérification CAA prend fin. Les clients peuvent imposer des restrictions au niveau du domaine supérieur, example.com, ou à des niveaux inférieurs si nécessaire, eu.excample.com.

Si l'autorité de certification rencontre un domaine qui possède un enregistrement CNAME, elle le suivra et recherchera les enregistrements CAA à cet endroit.

GlobalSign traite les balises issue et issuewild.

Logique de traitement CAA détaillée

Pour chaque nom DNS SAN dans la demande de certificats, nous effectuons les opérations suivantes :

-

Recherche des enregistrements CAA à l'aide du SAN dans la demande

-

Si la recherche trouve un enregistrement CNAME, nous suivons et traitons les enregistrements CAA selon la logique ci-dessous. Nous suivons jusqu'à 10 CNAME avant de terminer par une erreur.

-

S'il n'y a pas d'erreurs et qu'aucun enregistrement CAA avec des balises issue n'a été renvoyé pendant la recherche CNAME, nous supprimons le nœud le plus à gauche et continuons en utilisant cette valeur.

-

Nous continuons ainsi jusqu'à ce que nous arrivions au domaine de base.

Scénarios d'erreur bloquant l'émission :

-

Si la zone est signée DNSSEC et que nous rencontrons un délai d'expiration, une erreur SERVFAIL ou une erreur de refus

-

Si nous obtenons une erreur SERVFAIL ou refusée en essayant de déterminer si la zone est signée DNSSEC

-

Si la réponse DNS est tronquée en raison d'un nombre trop important d'enregistrements CAA et que nous n'avons pas trouvé « globalsign.com » dans les enregistrements d'émission CAA, nous renvoyons un message d'erreur « réponse DNS tronquée ».

Erreurs pour lesquelles nous autorisons l'émission sous certaines conditions :

-

Si la zone n'est pas signée DNSSEC, nous autorisons l'émission même si nous rencontrons une erreur de délai d'attente ou SERVFAIL.

Nous pouvons mettre en cache les enregistrements CAA pendant une heure maximum. Ainsi, même après leur mise à jour, notre système peut mettre une heure à obtenir les enregistrements mis à jour.

SAN génériques

Les clients peuvent souhaiter restreindre l'émission des SAN génériques différemment des autres SAN. Lorsque la balise issue est utilisée, cela restreint l'émission de tous les types de SAN, mais si vous souhaitez restreindre les SAN génériques différemment, vous devez utiliser la balise issuewild.

Lors de la validation d'un SAN générique, le processus commence de la même manière que pour tout autre SAN. Par exemple, si le SAN est *.eu.example.com, la vérification commencera par eu.example.com. Si une balise issue est trouvée pour globalsign.com (et qu'il n'y a pas de balises issuewild), la vérification CAA se terminera avec succès. S'il existe une balise issue pour globalsign.com et une balise issuewild pour une ou plusieurs autorités de certification autres que GlobalSign, la vérification CAA échouera.

Comment créer des enregistrements CAA

Il existe différentes façons de modifier vos enregistrements DNS CAA. Veuillez vous reporter aux guides suivants :

-

Comment ajouter un enregistrement DNS CAA dans un DNS hébergé

-

Comment ajouter un enregistrement DNS CAA à un fichier de zone DNS

|

IMPORTANT : si vous rencontrez des problèmes ou avez des questions concernant la prise en charge de CAA par votre configuration, contactez votre gestionnaire DNS pour plus de détails. |

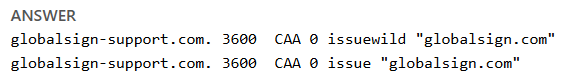

Votre enregistrement DNS CAA doit contenir « globalsign.com » comme indiqué ci-dessous.

Rendre votre DNS accessible au public

Notre processus de validation CAA nécessite que nous trouvions la présence d'une entrée DNS pour le FQDN ou dans le chemin d'accès jusqu'au domaine de base . Nous comprenons que, dans certaines circonstances, la sécurité ou la politique interdit de rendre publics vos enregistrements A, AA et MX et de les activer uniquement pour prendre en charge la validation annuelle actuelle du domaine (qui sera réduite à seulement 47 jours dans les années à venir). Au minimum, nous devons être en mesure de déterminer si la zone DNS est signée DNSSEC ou non.

Si vous ne pouvez pas rendre vos enregistrements DNS publics pour prendre en charge des émissions fréquentes, nous vous recommandons d'utiliser une approche à horizon divisé dans laquelle les réseaux internes et externes accèdent au même nom de domaine avec des adresses IP différentes. Il est également possible de fournir des valeurs différentes en fonction de l'adresse IP source. Il existe de nombreux articles sur le split horizon, également appelé split-view ou split-brain, qui peuvent vous guider vers une approche qui équilibre vos besoins en matière de sécurité et la possibilité de fournir une entrée DNS pour votre domaine afin de réussir la validation CAA.

Erreurs courantes

| Message d'erreur | Raison | Solution recommandée |

|---|---|---|

|

contenu du formulaire : « example.com. » : « issue » = « another-ca.com » |

Le système a détecté que les enregistrements DNS du domaine (ou d'un domaine parent) contiennent des enregistrements CAA autorisant la délivrance pour « another-ca.com » mais pas pour « globalsign.com ». Notez que le domaine « example.com. » dans ce message d'erreur est l'endroit où l'enregistrement CAA non conforme a été trouvé et peut être le domaine fourni dans le SAN ou un domaine parent. |

Supprimez tous les enregistrements CAA ou créez un nouvel enregistrement CAA autorisant « globalsign.com » à émettre, puis essayez à nouveau d'approuver la commande. Veuillez noter que la propagation de l'enregistrement DNS peut prendre jusqu'à une heure. |

|

SERVFAIL |

Une réponse SERVFAIL serait renvoyée dans l'un des deux cas suivants :

|

En cas de réponse SERVFAIL, nous recommandons au client d'effectuer quelques tests manuels afin de vérifier s'il obtient une réponse SERVFAIL directement de son serveur lorsqu'il effectue une recherche sur celui-ci, et/ou d'utiliser un outil de propagation tel que DNS Checker - DNS Check Propagation Tool afin de vérifier si le serveur est généralement disponible à l'échelle mondiale. Veuillez vous assurer qu'il n'existe aucune restriction d'adresse IP pour accéder aux enregistrements DNS. Les erreurs SERVFAIL peuvent être temporaires (par exemple, en raison d'un problème de routage temporaire entre GlobalSign et le serveur DNS du client, d'un redémarrage du service ou d'un problème similaire). Si aucun problème n'est détecté, veuillez réessayer. |

|

Les exigences de quorum n'ont pas été respectées |

Les autorités de certification vérifient les valeurs provenant de zones géographiquement éloignées à travers le monde afin de se protéger contre les attaques locales de détournement DNS, conformément aux exigences du CA/Browser Forum. Dans ce cas, un nombre suffisant de nœuds distants n'étaient pas en accord avec notre nœud principal, ce qui a entraîné l'échec du CAA. |

Dans certains cas, les clients imposent des restrictions géographiques à l'accès à leurs enregistrements DNS. À partir de 2025, les autorités de certification seront tenues de vérifier les valeurs DNS provenant de plusieurs régions géographiquement éloignées à travers le monde, conformément à l'exigence MPIC (Multi-Perspective Issuance Corroboration ) du CA/Browser Forum. Les clients devront donc peut-être ouvrir l'accès à l'échelle mondiale. Veuillez réessayer, car il est possible que les enregistrements DNS ne se soient pas propagés à l'échelle mondiale. Nous accéderons au DNS à partir des régions suivantes, et cette liste pourra être mise à jour de temps à autre :

|

|

délai d'attente d'E/S (non réactif) |

L'erreur de délai d'attente signifie que vos serveurs de noms sont hors service ou inaccessibles. |

Si ce message d'erreur s'affiche, veuillez vous assurer que vos serveurs de noms sont opérationnels et accessibles depuis l'extérieur. Veuillez contacter votre fournisseur DNS pour vérifier la cause de l'échec de la réponse du serveur DNS et travailler avec lui pour résoudre le problème. Si un pare-feu est en place, veuillez vous assurer que toutes les adresses IP sont autorisées à accéder à vos enregistrements DNS. Une fois votre serveur DNS correctement configuré, vous pouvez réessayer de vérifier votre commande. Veuillez noter que les réponses aux vérifications CAA sont mises en cache pendant une durée maximale d'une (1) heure. |

Configuration Test SSL

Vérifiez l’installation de votre certificat pour les problèmes et les vulnérabilités SSL.