Gestionar la integración SSL con Azure Key Vault

6 nov 2025

Gestionar la integración SSL con Azure Key Vault

|

DESCRIPCIÓN GENERAL: Esta página lo guiará a través del proceso de integración de la plataforma Microsoft Azure Key Vault con el servicio de SSL Gestionado (SSLG) de GlobalSign para proporcionar certificados SSL a los que se puede acceder y utilizar a través de la plataforma en la nube Microsoft Azure. Al completar este procedimiento, su certificado estará totalmente integrado con Azure Key Vault y listo para su uso automatizado y seguro. Obtenga más información sobre SSLG de GlobalSign aquí. |

Requisitos previos

-

Perfil SSLG y dominios válidos en la cuenta CCG.

Para activar SSLG, consulte esta página. -

Cuenta y suscripción de Microsoft Azure

-

PAR en la lista blanca

Para solicitar la inclusión en la lista blanca de PAR, póngase en contacto con el servicio de asistencia.

Pautas

Paso 1: Crear un almacén de llaves de Azure

-

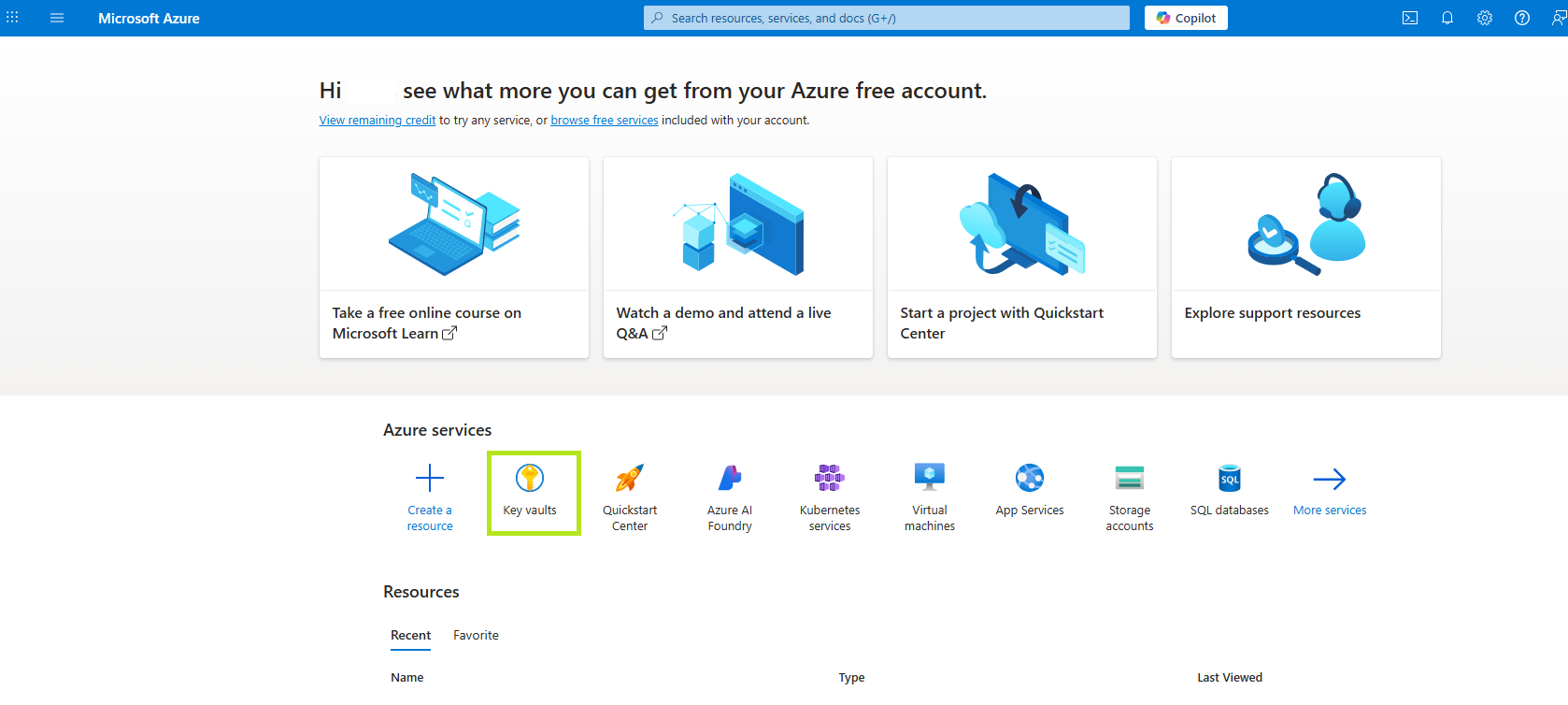

Inicie sesión en el portal de Azure y haga clic en Key Vaults.

-

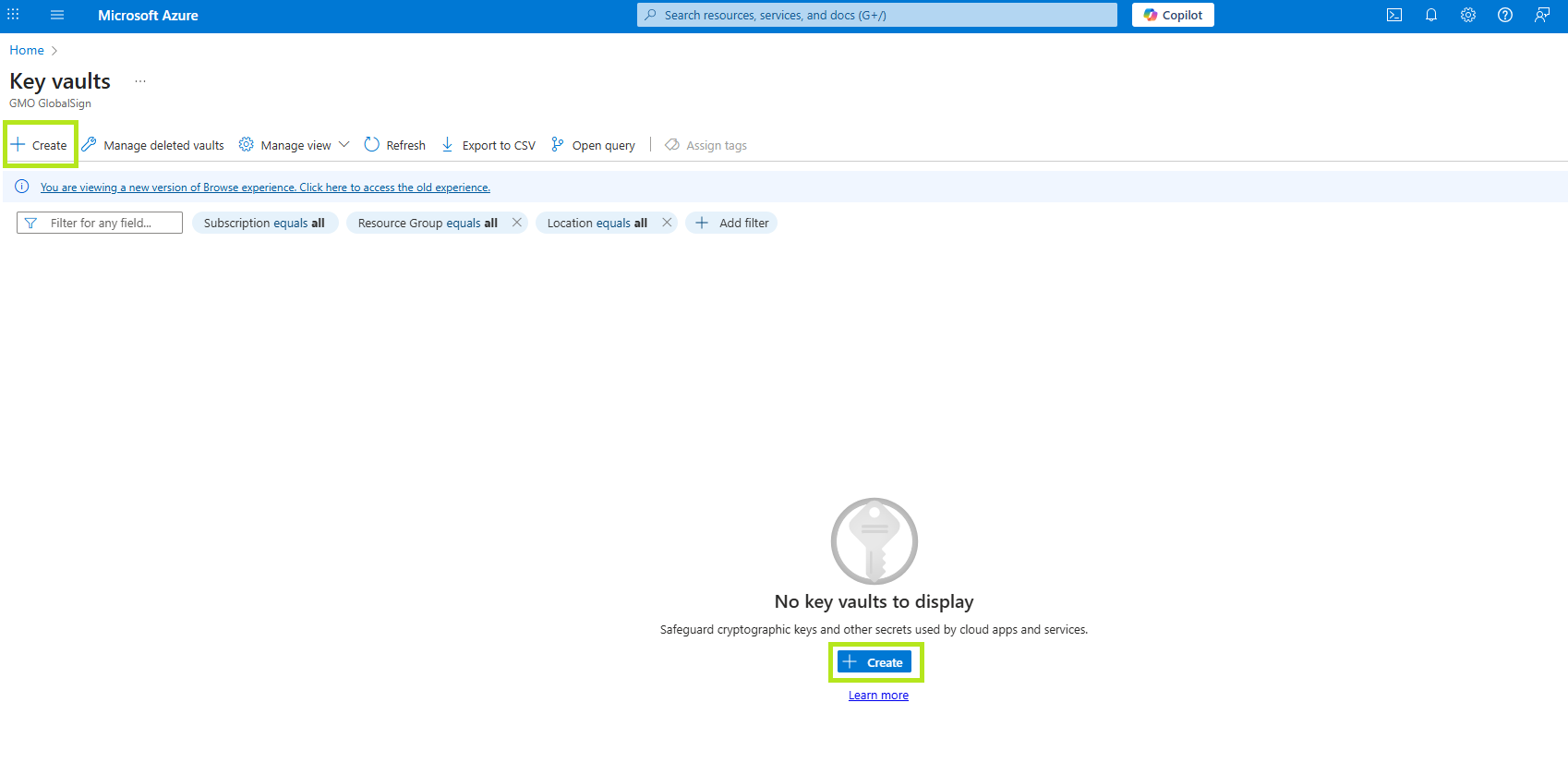

En la página de inicio de Key Vaults, haga clic en Crear.

-

En la pestaña «Conceptos básicos», introduzca el nombre de su almacén de llaves en el campo «Nombre» y seleccione sus preferencias de suscripción, grupo de recursos (nuevo o existente), región, nivel de precios y opciones de recuperación. A continuación, haga clic en «Siguiente» para continuar.

-

Elija la configuración en las pestañas Configuración de acceso, Redes y Etiquetas según su caso de uso.

-

Una vez completado, vaya a la pestaña Revisar + Crear para revisar los detalles que ha introducido. A continuación, haga clic en Crear.

-

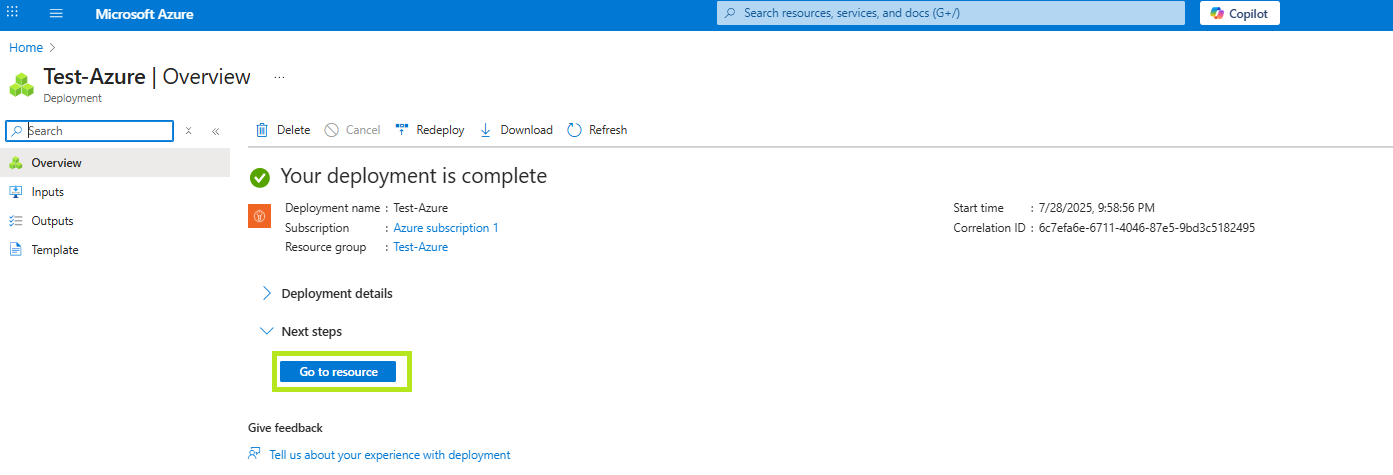

Una vez creado el almacén, se le redirigirá a la página de inicio de Descripción general. Para continuar, haga clic en Ir al recurso.

Paso 2: Añadir GlobalSign como autoridad de certificación

-

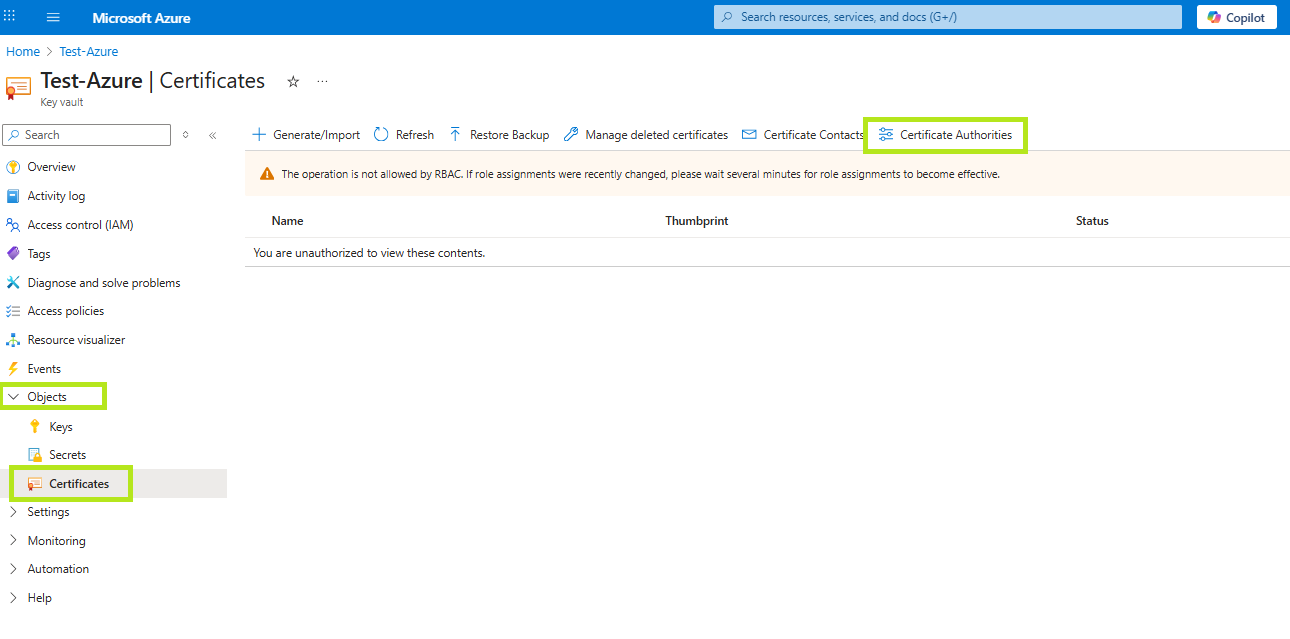

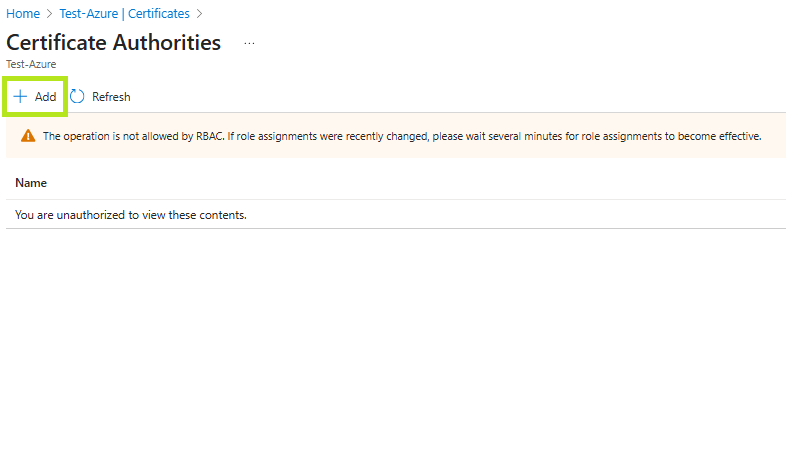

Desde su Key Vault, haga clic en el menú desplegable Objetos y seleccione Certificados. A continuación, haga clic en Autoridades de certificación.

-

En la página Autoridades de certificación, haga clic en Agregar. Se abrirá el menú Crear una autoridad de certificación.

-

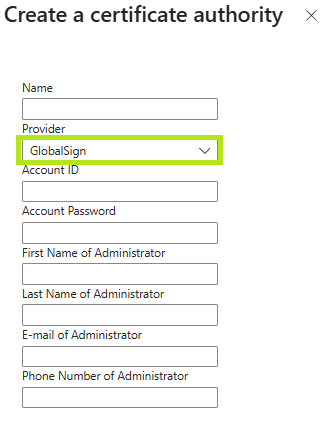

Nombre y, a continuación, en el menú desplegable Proveedor, seleccione GlobalSign.

-

Rellene los campos restantes con la información de su cuenta CCG de GlobalSign. A continuación, haga clic en Crear.

IMPORTANTE: El ID de cuenta debe ser el ID de usuario de la cuenta CCG (por ejemplo, PAR12345_TestS). Este campo también distingue entre mayúsculas y minúsculas.

- Una vez guardada toda la información, recibirá una notificación confirmando que la autoridad de certificación se ha creado correctamente.

Paso 3: Añadir un nuevo certificado al almacén

-

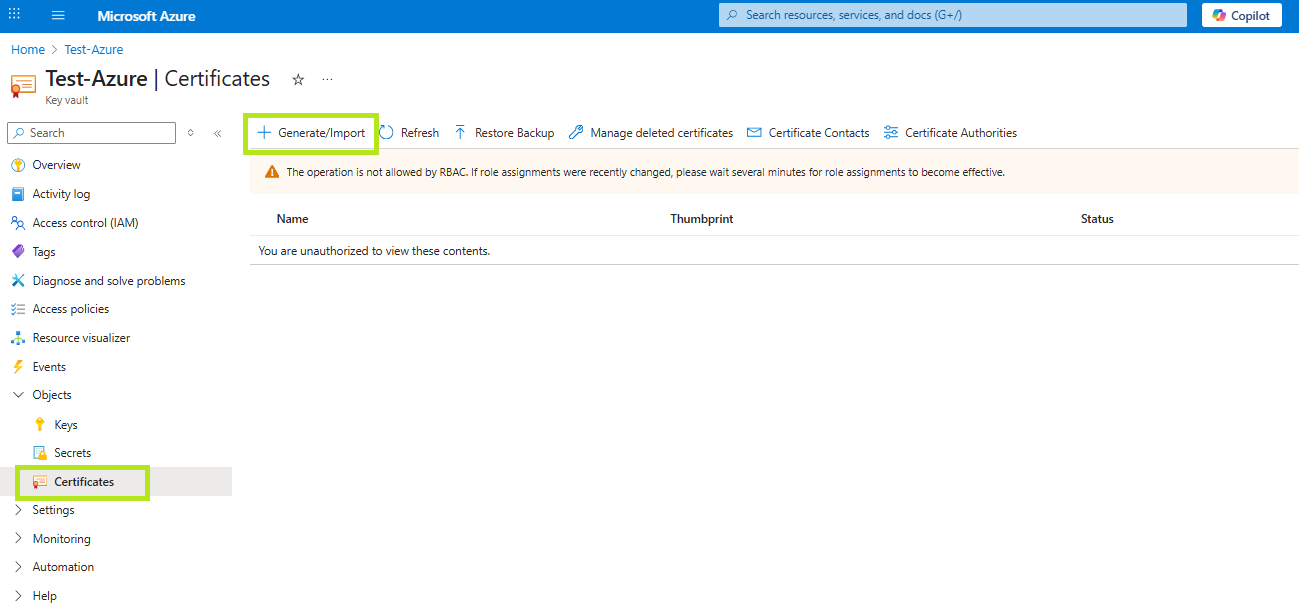

Vaya a su Key Vault y seleccione Certificados, luego haga clic en Generar/Importar. Se le redirigirá a la página Crear un certificado.

-

Seleccione Generar como método de creación del certificado y, a continuación, introduzca un nombre fácil de recordar en el campo Nombre del certificado.

-

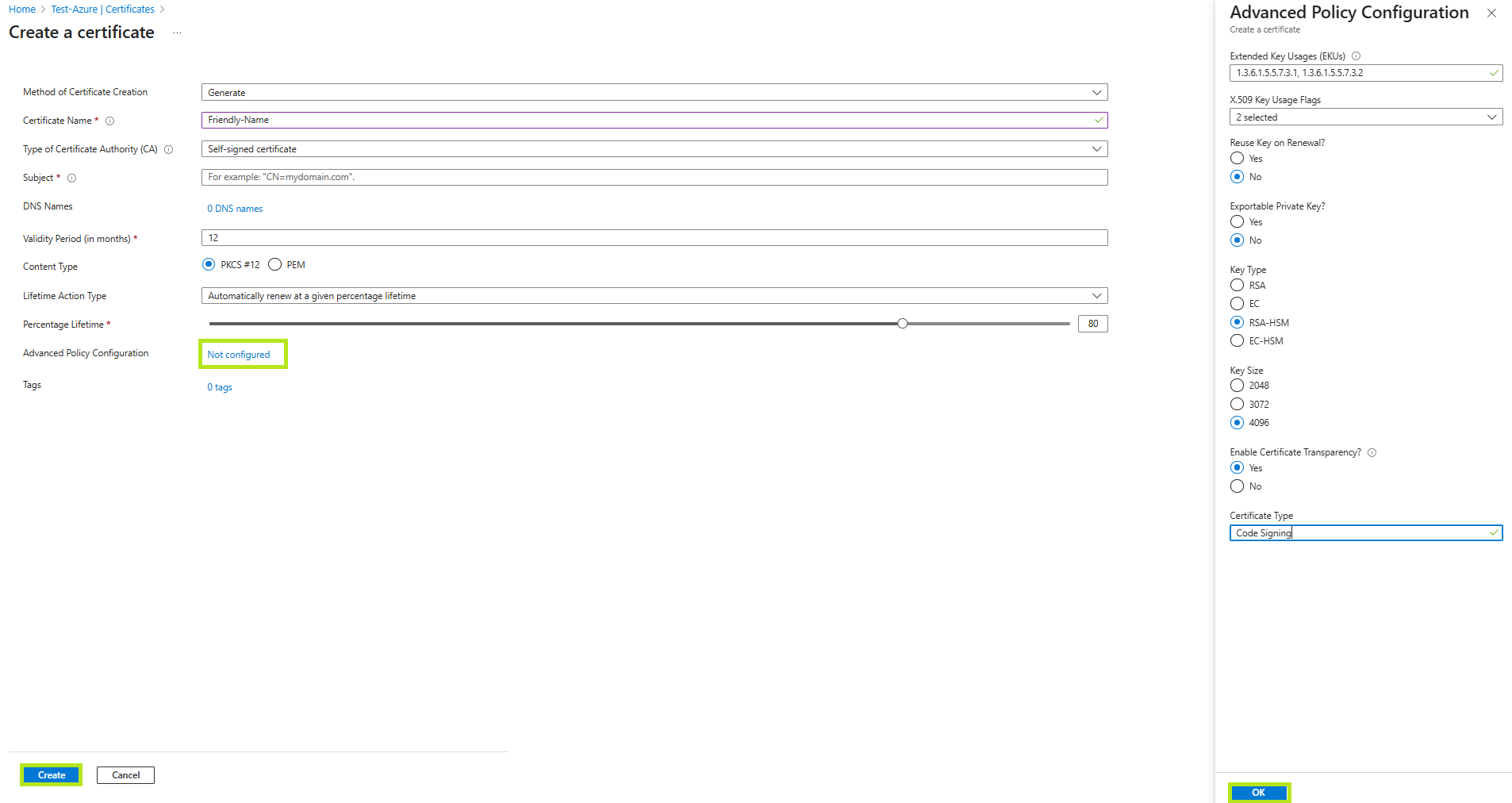

En el menú desplegable Tipo de autoridad de certificación (CA), seleccione Certificado emitido por una CA no integrada.

-

Configure el campo Asunto con el nombre común del certificado que está solicitando (formato: CN=Nombre común).

-

Rellene el resto de los campos:

• Nombres DNS: aquí puede añadir nombres alternativos del sujeto (SAN) adicionales.

• Período de validez: seleccione la duración de la validez del certificado en meses.

• Tipo de contenido:

• PEM: llave pública

• Tipo de acción de vigencia: establezca renovaciones de certificados o recordatorios de renovación. -

La configuración avanzada de políticas está establecida de forma predeterminada en No configurada. Haga clic en No configurada si desea añadir EKU adicionales y establecer funciones avanzadas de llave. Se abrirá el menú Configuración avanzada de políticas.

• ¿Reutilizar llave en la renovación? No

• ¿Llave privada exportable? No

• Tipo de llave: RSA-HSM

• Tamaño de la llave: 4096

• Habilitar transparencia de certificados: Sí

A continuación, haga clic en Aceptar.

-

Haga clic en Crear y aparecerá un mensaje emergente en la esquina derecha que confirmará que se está creando el certificado.

Nota: También puede hacer clic en la barra de información azul para supervisar el proceso de generación. -

Una vez que el estado muestre Completado, haga clic en Operación del certificado y, a continuación, en Descargar archivo CSR para obtener una copia de su CSR.

-

Archivo .csr en su equipo local.

Related Articles

Atlas Discovery

Escanee sus puntos finales (endpoints) para localizar todos sus Certificados.

RegistrarsePrueba de Configuración para SSL

Verifique la instalación de su certificado para detectar problemas y vulnerabilidades de SSL.