Gerencie a integração SSL com o Azure Key Vault

28 de set. de 2025

Gerencie a integração SSL com o Azure Key Vault

|

VISÃO GERAL: Esta página orienta você pelo processo de integração da plataforma Microsoft Azure Key Vault com o serviço Managed SSL (MSSL) da GlobalSign para provisionar certificados SSL que serão acessados e utilizados por meio da plataforma em nuvem Microsoft Azure. Ao concluir este procedimento, seu certificado estará totalmente integrado ao Azure Key Vault e pronto para uso automatizado seguro. Leia mais sobre o MSSL da GlobalSign aqui. |

Pré-requisitos

-

Perfil MSSL e domínios válidos na conta GCC.

Para ativar o MSSL, consulte esta página.

-

Conta e assinatura do Microsoft Azure

-

PAR na lista de permissões

Para solicitar a inclusão na lista de permissões PAR, entre em contato com o suporte para obter assistência.

Diretrizes

Etapa 1: crie um Azure Key Vault

-

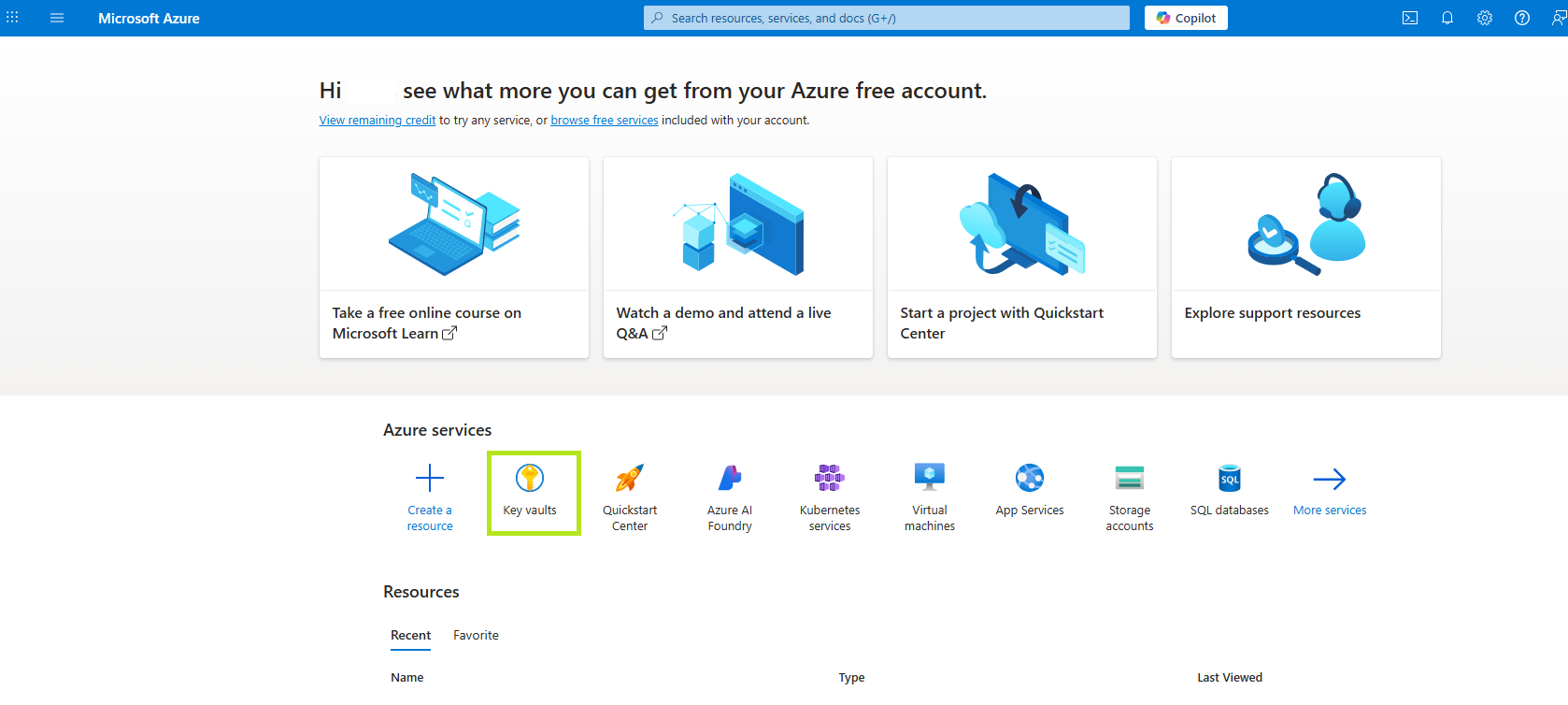

Faça login no portal do Azure e clique em Key Vaults.

-

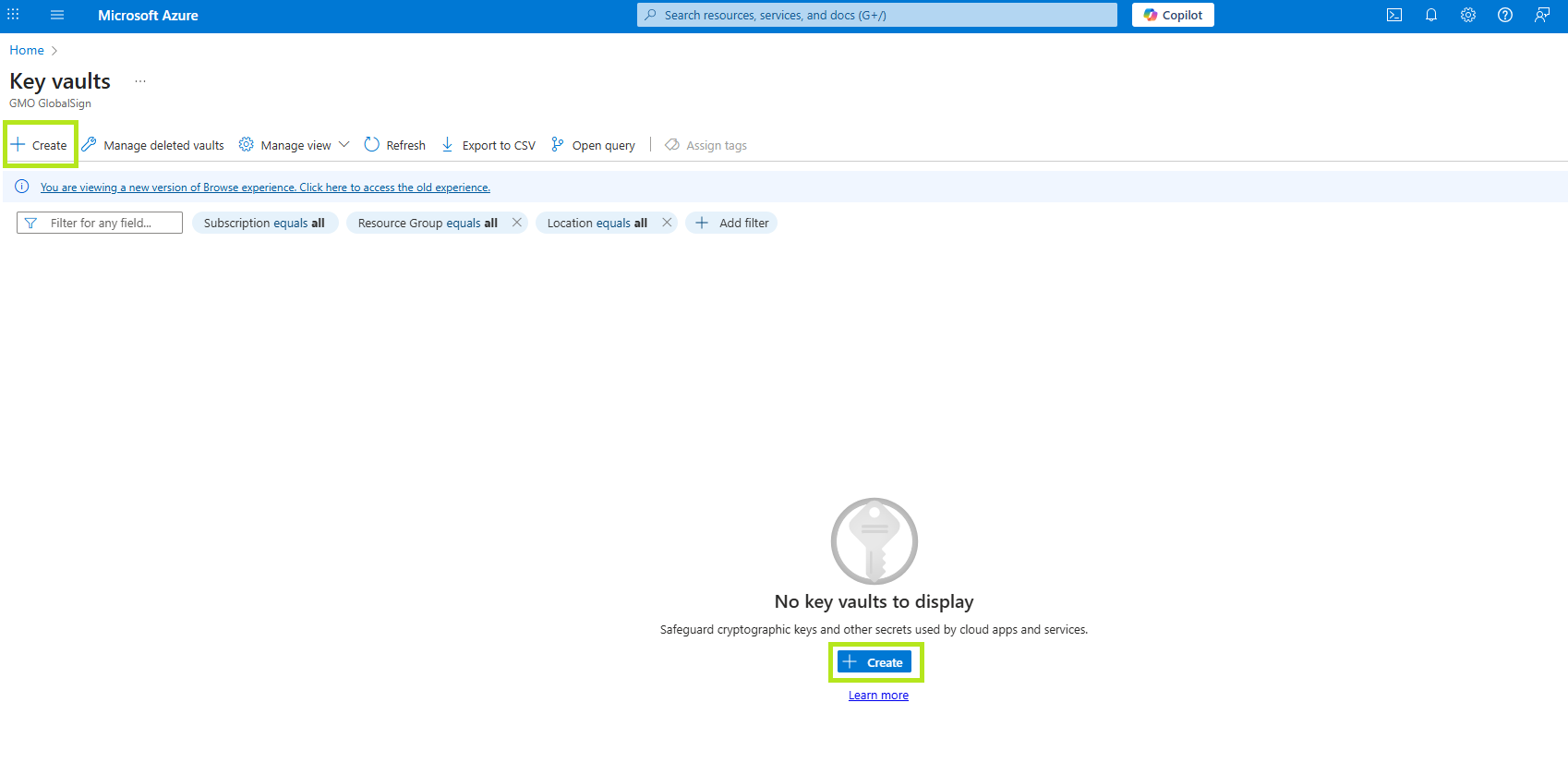

Na página inicial do Key Vaults, clique em Criar.

-

Na guia Noções básicas, insira o nome do seu cofre de chaves no campo Nome e escolha suas preferências de assinatura, grupo de recursos (novo ou existente), região, nível de preços e opções de recuperação. Em seguida, clique em “Avançar” para continuar.

-

Escolha as configurações nas guias Configuração de acesso, Rede e Tags de acordo com seu caso de uso.

-

Quando terminar, vá para a guia Review + Create (Revisar + Criar) para revisar os detalhes que você inseriu. Em seguida, clique em Create (Criar).

-

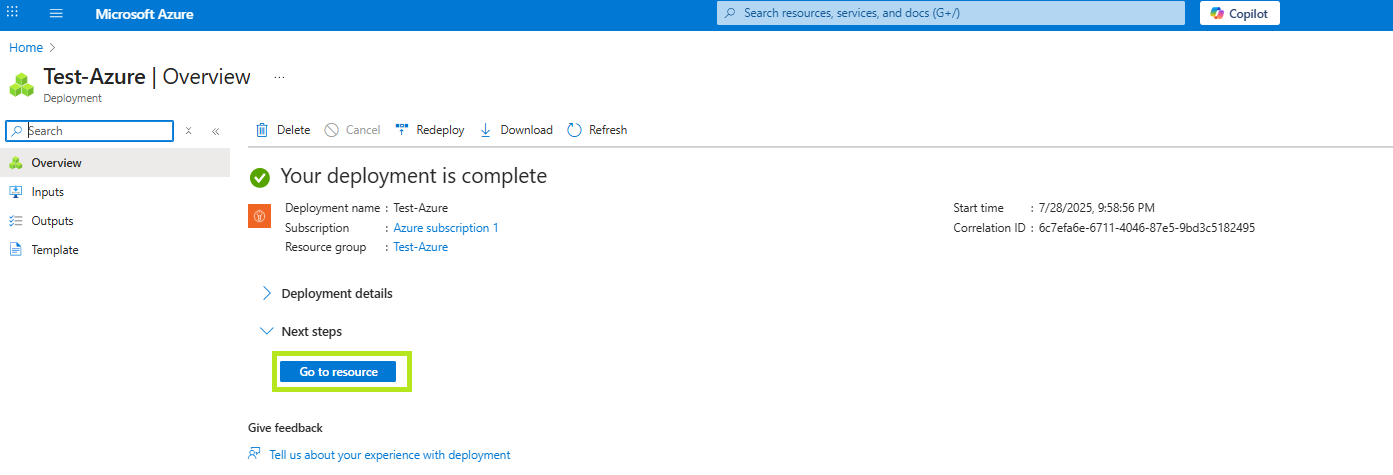

Depois que o cofre for criado, você será direcionado para a página inicial Visão geral. Para continuar, clique em Ir para o recurso.

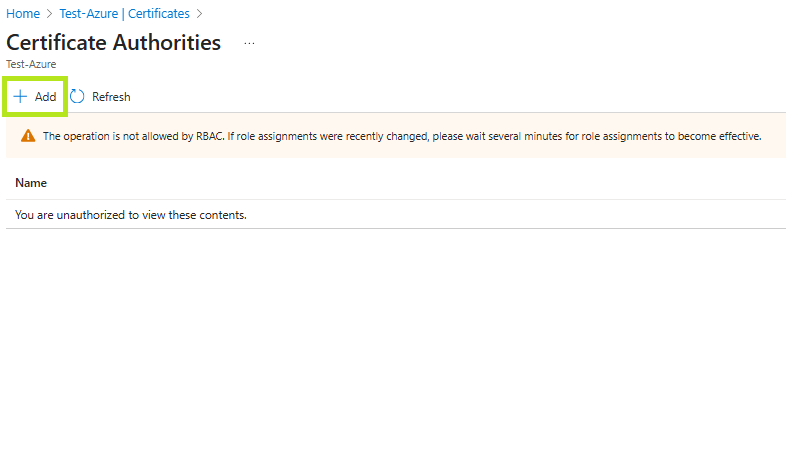

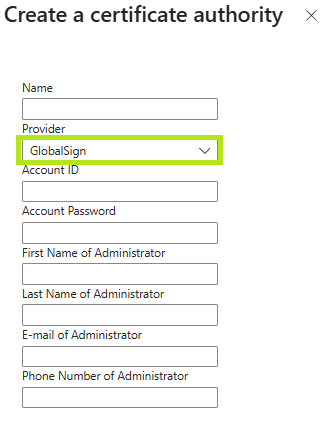

Etapa 2: Adicione a GlobalSign como autoridade certificadora

-

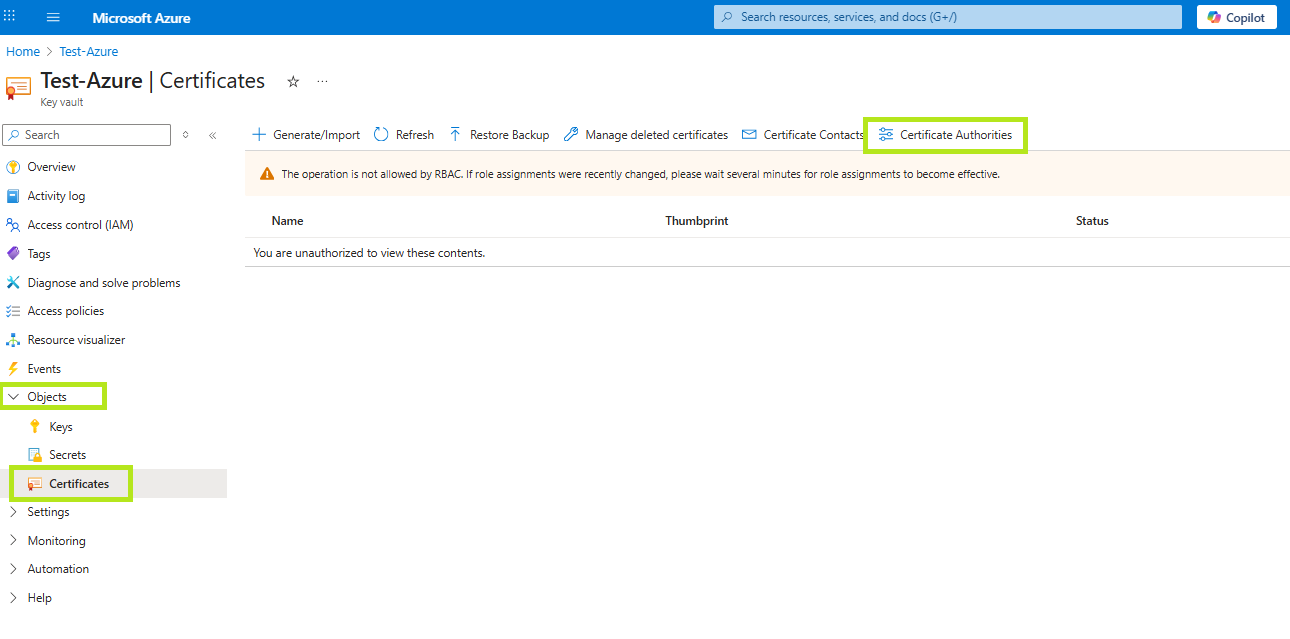

No seu Key Vault, clique no menu suspenso Objetos e selecione Certificados. Em seguida, clique em Autoridades Certificadoras.

-

Na página Autoridades certificadoras, clique em Adicionar. O menu Criar uma autoridade certificadora será aberto.

-

Nome e, no menu suspenso Provedor, selecione GlobalSign.

-

Preencha os campos restantes com as informações da sua conta GCC da GlobalSign. Em seguida, clique em Criar.

IMPORTANTE: O ID da conta deve ser o ID do usuário da conta GCC (por exemplo, PAR12345_TestS). Este campo também diferencia maiúsculas de minúsculas.

-

Depois que todas as informações forem salvas, você receberá uma notificação confirmando que a autoridade certificadora foi criada com sucesso.

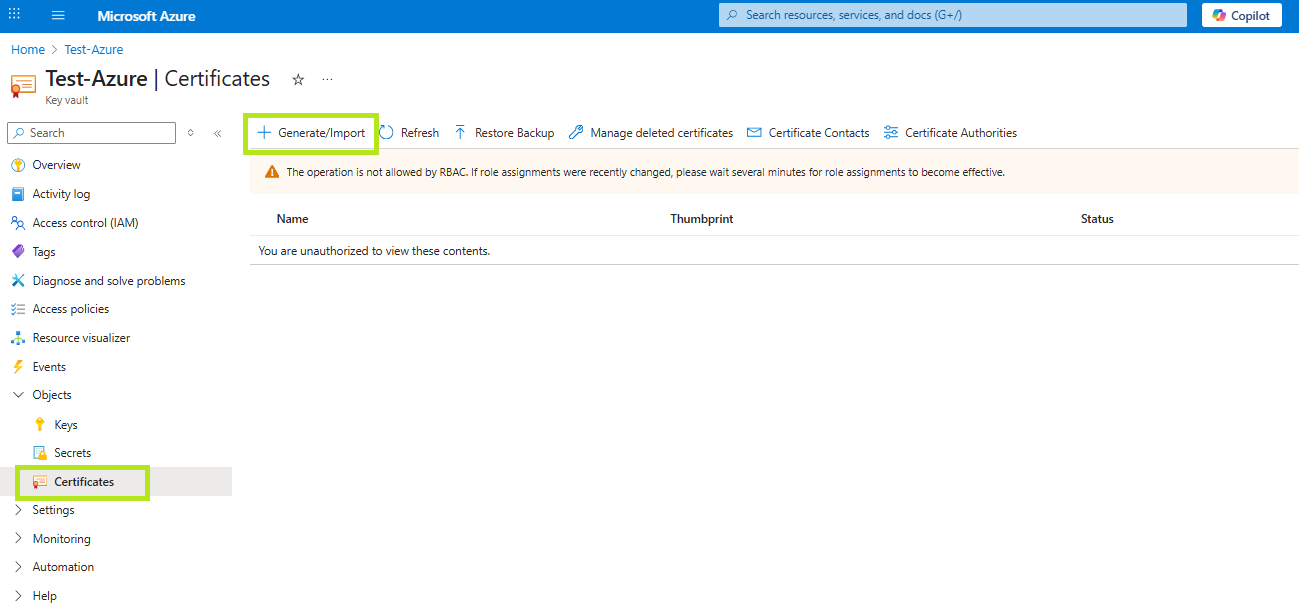

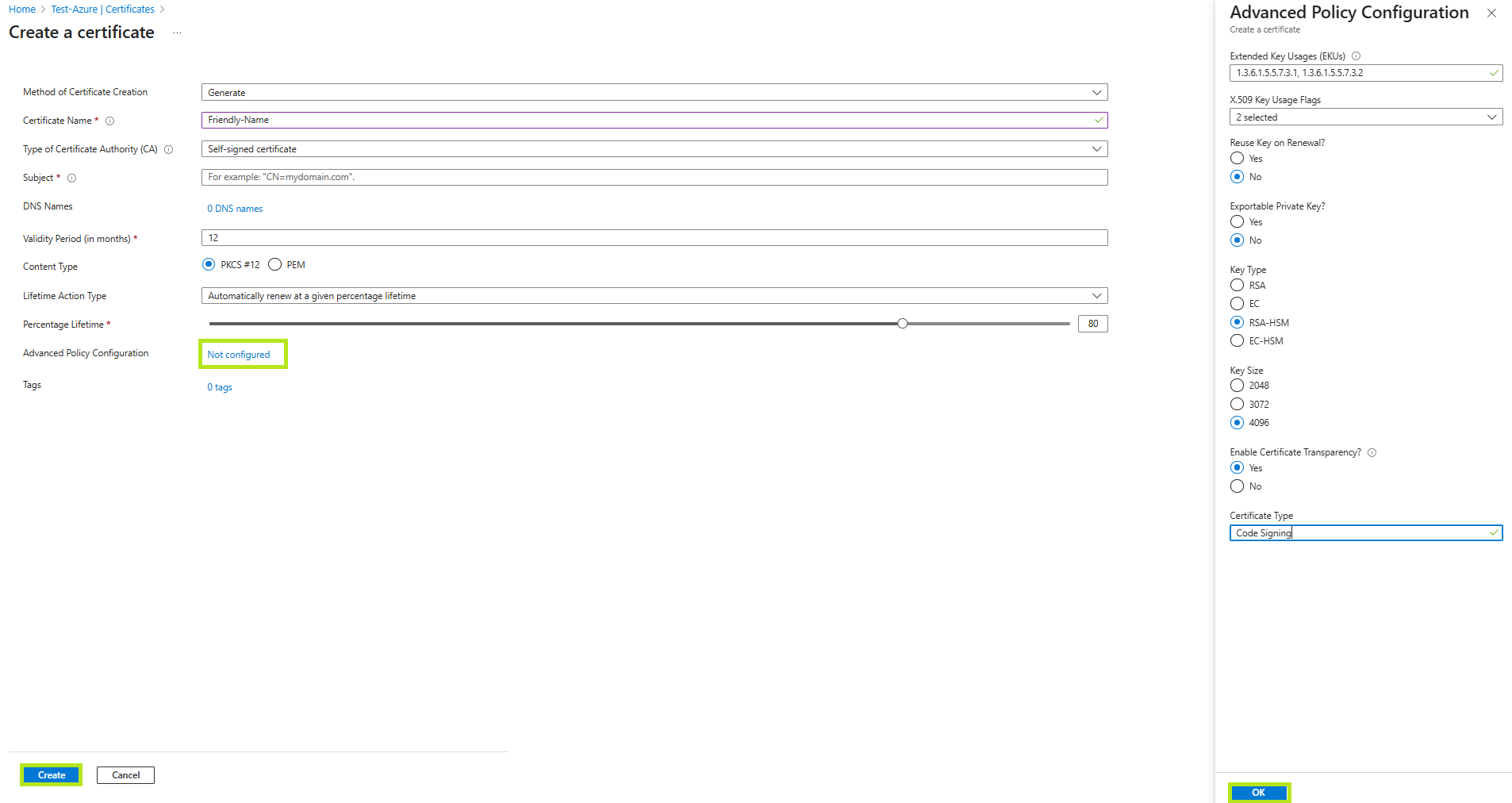

Etapa 3: Adicione um novo certificado ao cofre

-

Vá para o seu Key Vault, selecione Certificados e clique em Gerar/Importar. Você será direcionado para a página Criar um certificado.

-

Selecione Gerar como Método de criação do certificado e, em seguida, insira um nome fácil de memorizar no campo Nome do certificado.

-

No menu suspenso Tipo de autoridade certificadora (CA), selecione Certificado emitido por uma CA não integrada.

-

Defina o campo Assunto com o nome comum do certificado que você está solicitando (formato: CN=Nome comum).

-

Preencha os demais campos:

• Nomes DNS – onde você pode adicionar nomes alternativos do assunto (SANs)

• Período de validade – selecione por quanto tempo o certificado será válido em meses.

• Tipo de conteúdo:

• PKCS#12 – Par de chaves pública e privada

• PEM – Chave pública

• Tipo de ação de validade – defina renovações de certificado ou lembretes de renovação -

A configuração avançada da política está definida por padrão como Não configurado. Clique em Não configurado se desejar adicionar EKUs adicionais e definir recursos avançados da chave. Isso abrirá o menu Configuração avançada da política.

• Reutilizar chave na renovação? Não

• Chave privada exportável? Não

• Tipo de chave: RSA-HSM

• Tamanho da chave: 4096

• Habilitar transparência do certificado: Sim

Em seguida, clique em OK.

-

Clique em Criar e uma mensagem pop-up no canto direito confirmará que o certificado está sendo criado.

Observação: você também pode clicar na barra de informações azul para monitorar o processo de geração. -

Quando o Status mostrar Concluído, clique em Operação do certificado e, em seguida, em Baixar arquivo CSR para obter uma cópia do seu CSR.

- Salve o arquivo .csr em seu computador local.

Related Articles

Atlas Discovery

Faça a varredura de seus terminais para localizar todos os seus certificados.

Inscrever-seTeste de configuração SSL

Verifique a instalação do seu certificado quanto a problemas e vulnerabilidades de SSL.